Questo articolo apre una serie di articoli sulla progettazione e la sicurezza del protocollo RDP. Il primo articolo di questa serie analizza la progettazione, l'utilizzo e le tecnologie alla base di questo protocollo.

Questo articolo apre una serie di articoli sulla progettazione e la sicurezza del protocollo RDP. Il primo articolo di questa serie analizza la progettazione, l'utilizzo e le tecnologie alla base di questo protocollo.

I seguenti articoli tratteranno in dettaglio i seguenti argomenti:

- Funzionamento del sottosistema di sicurezza di Desktop remoto

- Formato di scambio di informazioni di servizio in RDP

- Vulnerabilità e soluzioni di Terminal Server

- Selezione degli account utente utilizzando il protocollo RDP (sviluppi di Positive Technologies in questo settore)

Storia del PSR

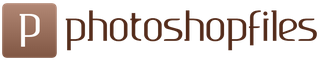

Il protocollo Remote Desktop è stato creato da Microsoft per fornire accesso remoto a server e workstation Windows. Protocollo PSRè progettato per utilizzare le risorse di un terminal server ad alte prestazioni per molte workstation meno produttive. Per la prima volta, il terminal server (versione 4.0) è apparso nel 1998 come parte di Windows NT 4.0 Terminal Server; al momento della stesura di questo documento (gennaio 2009), l'ultima versione del terminal server è la versione 6.1, inclusa nelle distribuzioni di Windows 2008 Server e Windows Vista SP1. Attualmente, RDP è il principale protocollo di accesso remoto per i sistemi della famiglia Windows e esistono applicazioni client sia per OC di Microsoft, sia per Linux, FreeBSD, MAC OS X, ecc.

Parlando della storia dell'emergere di RDP, non si può non citare Citrix. Citrix Systems si è specializzata in sistemi multiutente e tecnologie di accesso remoto negli anni '90. Dopo aver acquisito una licenza sorgente per Windows NT 3.51 nel 1995, la società ha rilasciato una versione multiutente di Windows NT nota come WinFrame. Nel 1997, Citrix Systems e Microsoft hanno stipulato un accordo in base al quale l'ambiente multiutente Windows NT 4.0 era basato sugli sviluppi della tecnologia Citrix. A sua volta, Citrix Systems ha rifiutato di distribuire un sistema operativo completo e ha ricevuto il diritto di sviluppare e implementare estensioni per i prodotti Microsoft. Queste estensioni erano originariamente chiamate MetaFrame. I diritti su ICA (Independent Computing Architecture), un protocollo applicativo per l'interazione di thin client con il server applicativo Citrix, sono rimasti a Citrix Systems e il protocollo Microsoft RDP è stato costruito sulla base di ITU T.120.

Attualmente, la principale concorrenza tra Citrix e Microsoft è divampata nel campo degli application server per le piccole e medie imprese. Tradizionalmente, le soluzioni di Terminal Services vincono nei sistemi con poco grande quantità server dello stesso tipo e configurazioni simili, mentre Citrix Systems si è saldamente affermata nel mercato dei sistemi complessi e ad alte prestazioni. La concorrenza è alimentata dal rilascio di soluzioni leggere per piccoli sistemi da parte di Citrix e dalla costante espansione delle funzionalità di Terminal Services da parte di Microsoft.

Diamo un'occhiata ai vantaggi di queste soluzioni.

Punti di forza dei servizi terminal:

- Facile installazione di applicazioni per il lato client dell'application server

- Manutenzione centralizzata delle sessioni utente

- Necessità di disporre di una licenza solo per Servizi terminal

Punti di forza delle soluzioni Citrix:

- Facilità di ridimensionamento

- Semplicità di amministrazione e monitoraggio

- Politica di controllo degli accessi

- Supporto per prodotti aziendali di terze parti (IBM WebSphere, BEA WebLogic)

Dispositivo di rete che utilizza Servizi terminal

Microsoft suggerisce due modalità di utilizzo del protocollo RDP:

- per l'amministrazione (modalità di amministrazione remota)

- per accedere all'application server (modalità Terminal Server)

PSR in modalità amministratore

Questo tipo di connessione è utilizzato da tutti i moderni sistemi operativi Microsoft. Le versioni server di Windows supportano due connessioni remote simultanee e un accesso locale, mentre le versioni client supportano solo un accesso (locale o remoto). Per consentire le connessioni remote, è necessario abilitare l'accesso al desktop remoto nelle proprietà della workstation.

RDP in modalità di accesso al server terminal

Questa modalità è disponibile solo nelle versioni server di Windows. Il numero di connessioni remote in questo caso non è limitato, ma è necessario configurare il server licenze (server licenze) e la sua successiva attivazione. Il server licenze può essere installato sia su un terminal server che su un nodo di rete separato. La possibilità di accesso remoto al server terminal è disponibile solo dopo aver installato le licenze appropriate sul server licenze.

Quando si utilizza un cluster di server terminal e il bilanciamento del carico, è necessaria l'installazione di un server di connessione specializzato (Session Directory Service). Questo server indicizza le sessioni utente, il che consente di accedere e di accedere nuovamente ai server terminal che operano in un ambiente distribuito.

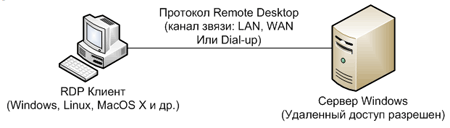

Come funziona PSR

Remote Desktop è un protocollo applicativo basato su TCP. Dopo aver stabilito la connessione, viene inizializzata una sessione RDP a livello di trasporto, all'interno della quale vengono negoziati vari parametri di trasferimento dati. Al completamento con successo della fase di inizializzazione, il server terminal inizia a inviare l'output grafico al client e attende l'input dalla tastiera e dal mouse. Come output grafico, può essere una copia esatta dello schermo grafico, trasmesso come immagine, nonché comandi per disegnare primitive grafiche (rettangolo, linea, ellisse, testo, ecc.). Il trasferimento dell'output utilizzando le primitive è una priorità per il protocollo RDP, poiché consente di risparmiare notevolmente il traffico; e l'immagine viene trasmessa solo se altrimenti è impossibile per qualche motivo (non è stato possibile concordare i parametri per la trasmissione delle primitive quando si stabilisce una sessione RDP). Il client RDP elabora i comandi ricevuti e visualizza le immagini utilizzando il suo sottosistema grafico. L'input dell'utente viene trasmesso per impostazione predefinita utilizzando i codici di scansione della tastiera. Il segnale di pressione e rilascio dei tasti viene trasmesso separatamente utilizzando un flag speciale.

RDP supporta più canali virtuali all'interno di una singola connessione, che può essere utilizzata per fornire funzionalità aggiuntive:

- utilizzando una stampante o una porta seriale

- reindirizzamento del file system

- supporto per appunti

- utilizzando il sottosistema audio

Le caratteristiche dei circuiti virtuali vengono negoziate durante la fase di configurazione della connessione.

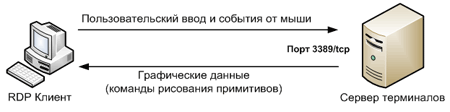

Garantire la sicurezza durante l'utilizzo di RDP

La specifica del protocollo RDP prevede uno dei due approcci di sicurezza:

- Sicurezza RDP standard (sottosistema di sicurezza integrato)

- Sicurezza RDP avanzata (sottosistema di sicurezza esterno)

Sicurezza RDP standard

Con questo approccio, l'autenticazione, la crittografia e l'integrità vengono implementate mediante mezzi incorporati nel protocollo RDP.

Autenticazione

L'autenticazione del server viene eseguita come segue:

- All'avvio del sistema, viene generata una coppia di chiavi RSA.

- Viene generato un certificato a chiave pubblica (certificato proprietario).

- Il certificato è firmato con una chiave RSA cablata nel sistema operativo (qualsiasi client RDP contiene la chiave pubblica di questa chiave RSA incorporata).

- Il client si connette al server terminal e riceve un certificato proprietario

- Il client verifica il certificato e riceve la chiave pubblica del server (questa chiave viene utilizzata successivamente per negoziare i parametri di crittografia)

L'autenticazione del client viene eseguita inserendo un nome utente e una password.

Crittografia

Come algoritmo di crittografia è stato scelto il cifrario a flusso RC4. A seconda della versione del sistema operativo, sono disponibili diverse lunghezze di chiave da 40 a 168 bit.

Lunghezza massima della chiave per i sistemi operativi Winodws:

- Server Windows 2000 - 56 bit

- Windows XP, Windows 2003 Server - 128 bit

- Windows Vista, Windows 2008 Server - 168 bit

Quando viene stabilita una connessione, dopo la negoziazione della lunghezza, vengono generate due chiavi diverse: per crittografare i dati dal client e dal server.

Integrità

L'integrità dei messaggi si ottiene utilizzando l'algoritmo di generazione MAC (Message Authentication Code) basato sugli algoritmi MD5 e SHA1.

A partire da Windows 2003 Server, per la conformità a FIPS (Federal Information Processing Standard) 140-1, è possibile utilizzare l'algoritmo 3DES per la crittografia dei messaggi e l'algoritmo di generazione MAC solo SHA1 per l'integrità.

Sicurezza RDP migliorata

Questo approccio utilizza moduli di sicurezza esterni:

- TLS 1.0

- CredSSP

TLS può essere utilizzato a partire da Windows 2003 Server, ma solo se il client RDP lo supporta. Il supporto TLS è stato aggiunto dalla versione client RDP 6.0.

Quando si utilizza TLS, il certificato del server può essere generato utilizzando Servizi terminal oppure è possibile selezionare un certificato esistente dall'archivio di Windows.

Il protocollo CredSSP è una combinazione di funzionalità TLS, Kerberos e NTLM.

Considera i principali vantaggi del protocollo CredSSP:

- Controllo dell'autorizzazione per accedere a un sistema remoto prima di stabilire una connessione RDP completa, che consente di salvare le risorse del server terminal quando in gran numero connessioni

- Autenticazione forte e crittografia TLS

- Utilizzo di Single Sign-On con Kerberos o NTLM

Le funzionalità CredSSP possono essere utilizzate solo in sistemi operativi Windows Vista e Windows 2008 Server. Questo protocollo è abilitato dal flag Usa autenticazione a livello di rete nelle impostazioni del terminal server (Windows 2008 Server) o nelle impostazioni di accesso remoto (Windows Vista).

Schema di licenza per servizi terminal

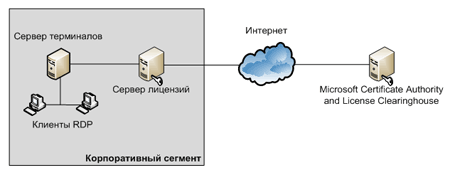

Quando si utilizza RDP per accedere alle applicazioni in modalità thin client, è necessario configurare un server licenze specializzato.

Le licenze client permanenti possono essere installate sul server solo dopo aver effettuato la procedura di attivazione; prima che questa avvenga, è possibile rilasciare licenze temporanee con un periodo di validità limitato. Dopo l'attivazione, al server licenze viene fornito un certificato digitale che ne conferma la proprietà e l'autenticità. Utilizzando questo certificato, il server licenze può effettuare transazioni successive con il database Microsoft Clearinghouse e accettare licenze client permanenti per il server terminal.

Tipi di licenze client:

- CAL Terminal Server temporanea

- licenza dispositivo (Device Terminal Server CAL)

- licenza utente (User Terminal Server CAL)

- licenza per utenti esterni (External Terminal Server Connector)

Licenza temporanea

Questo tipo di licenza viene rilasciata al cliente alla prima connessione al terminal server, la licenza ha una validità di 90 giorni. Dopo aver effettuato correttamente l'accesso, il client continua a lavorare con una licenza temporanea e la volta successiva il server terminal tenta di sostituire la licenza temporanea con una permanente, se disponibile nello store.

Licenza per dispositivo

Questa licenza viene rilasciata per ogni dispositivo fisico che si connette all'application server. Il periodo di validità della licenza è impostato in modo casuale tra 52 e 89 giorni. 7 giorni prima della data di scadenza, il server terminal tenta di rinnovare la licenza dal server licenze ogni volta che il client si connette.

Licenza d'uso

La licenza per utente offre ulteriore flessibilità consentendo agli utenti di connettersi da più dispositivi. Nell'attuale implementazione di Terminal Services, non è possibile controllare l'uso delle licenze utente, ad es. il numero di licenze disponibili sul server licenze non diminuisce quando si connettono nuovi utenti. L'utilizzo di un numero insufficiente di licenze per le connessioni client viola il contratto di licenza con Microsoft. Per utilizzare contemporaneamente Device CAL e User CAL sullo stesso terminal server, il server deve essere configurato per funzionare in modalità di licenza per utente.

Licenza per utenti esterni

Si tratta di un tipo speciale di licenza progettato per connettere utenti esterni a un terminal server aziendale. Questa licenza non impone restrizioni sul numero di connessioni, tuttavia, secondo il contratto con l'utente (EULA), il terminal server per le connessioni esterne deve essere dedicato, il che non ne consente l'utilizzo per le sessioni di servizio degli utenti aziendali. A causa del prezzo elevato, questo tipo di licenza non è molto utilizzato.

Il server licenze può essere installato in uno dei due ruoli:

- Server licenze dominio o gruppo di lavoro

- Enterprise License Server (intero Enterprise License Server)

I ruoli differiscono nel modo in cui individuano il server licenze: quando si utilizza il ruolo Enterprise, il server terminal cerca il server licenze nella directory ActiveDirectory, altrimenti la ricerca viene eseguita utilizzando una richiesta di trasmissione NetBIOS. Ogni server trovato viene controllato per verificarne la correttezza utilizzando una richiesta RPC.

Tecnologie promettenti Servizi terminal

Le soluzioni per i server delle applicazioni vengono promosse attivamente da Microsoft, la funzionalità viene ampliata e vengono introdotti moduli aggiuntivi. Le tecnologie più sviluppate che semplificano l'installazione di applicazioni e componenti responsabili del funzionamento del terminal server in reti globali.

Servizi terminal per Windows 2008 Server introduce le seguenti funzionalità.

Protocollo desktop remoto PSR(Remote Desktop Protocol) fornisce l'accesso remoto tramite una rete al desktop di computer che eseguono il sistema operativo Windows. Utilizzato durante la connessione di thin client a un terminal server Windows che esegue Microsoft Terminal Services. Sviluppato da Microsoft.

Supporto ufficiale PSR incluso in Server Windows 2008, Windows Server 2003, Windows Home Server, Windows XP Professional, Windows XP Media Center, edizioni Tablet PC, Windows Vista Ultimate, edizioni Enterprise e Business. Tutte le versioni di Windows XP e Vista includono un'applicazione client RDC (Remote Desktop Connection).

Caratteristiche principali del protocollo RDP

- Supporto per la crittografia RC-4 con una lunghezza della chiave di 128 o 56 bit

- Supporto per i protocolli TLS (Transport Layer Security).

- Autenticazione utente tramite smart card (sul server tramite Microsoft Terminal Services)

- Supporto audio del computer locale per applicazioni terminal server

- Reindirizzamento del file system: consente di lavorare con i file del computer locale su un server terminal remoto

- Reindirizzamento stampante: consente di stampare su una stampante del computer locale dalle applicazioni in esecuzione su un server terminal remoto

- Reindirizzamento delle porte: apre l'accesso alle porte seriali e parallele del computer locale per le applicazioni in esecuzione su un server terminal remoto

- Condivisione degli appunti sia sul computer locale che su un terminal server remoto

- Visualizza la profondità del colore: 24, 16, 15 o 8 bit

Nonostante il fatto che i pacchetti del protocollo RDP stessi vengano trasmessi sulla rete in forma crittografata, la sessione terminale stessa può essere soggetta a un attacco Man In The Middle, poiché né la parte server né la parte client autenticano reciprocamente i pacchetti di dati trasmessi e ricevuti. Pertanto, per creare soluzioni completamente sicure, è necessario utilizzare la protezione RDP a livello SSL introdotta in Windows Server 2003 Service Pack 1.

Nuove funzionalità introdotte nella sesta versione di RDP

- applicazioni remote. Avvio diretto delle applicazioni sul server in una sessione terminale dedicata senza aprire una finestra della sessione terminale. Supporto per le associazioni di file del computer locale: la possibilità di eseguire applicazioni sul server per aprire un documento sul computer locale in base all'estensione nel nome del file.

- Finestre senza soluzione di continuità. Emulazione di una finestra del computer locale con l'applicazione in esecuzione su un server terminal. Autenticazione automatica sul server con i dettagli dell'account utente. Chiusura automatica della sessione del terminale corrispondente al termine dell'applicazione.

- Porta Terminal Server. Supporto Connessioni PSR tramite il server gateway IIS utilizzando il protocollo https. Fornisce una connessione sicura a un terminal server situato dietro l'ISS nella rete locale dell'azienda.

- Windows Aero Glass. Supporto per Windows Aero Glass, inclusa la levigatura dei caratteri ClearType.

- Base di presentazione di Windows. Supportato su tutti i client con .NET Framework 3.0 installato.

- Servizi terminal completamente personalizzabili, incluso il supporto per gli script tramite Strumentazione gestione Windows.

- Migliore gestione della larghezza di banda per i client RDP.

- Supporto per più monitor. Suddivisione dello schermo di una sessione terminale in più monitor. Funziona solo con i sistemi Windows Vista.

- Visualizza la profondità del colore: 32, 24, 16, 15 o 8 bit

Questo protocollo, ampiamente utilizzato nelle moderne reti di computer, è noto a qualsiasi amministratore di sistema. Usandolo, puoi connetterti a una macchina remota che esegue un sistema operativo Microsoft. Avrai accesso al desktop, al file system e così via. Sarà così possibile effettuare il grosso delle impostazioni e delle misure preventive, senza la necessità della presenza fisica dietro lo schermo di un PC remoto.

Ecco perché il protocollo RDP è uno dei componenti principali nell'arsenale di specialisti tecnici. Senza lasciare il posto di lavoro, puoi gestire tutti i computer disponibili sulla rete e risolvere i problemi che si sono verificati.

Storia dell'apparenza

Il Remote Desktop Protocol, che è l'abbreviazione RDP, è apparso nel 1998. Questo protocollo proprietario a livello di applicazione, a quel tempo incluso nel sistema operativo Windows NT 4.0 Terminal Server, ha permesso di realizzare l'idea del funzionamento remoto delle applicazioni client-server. Come capisci, non è sempre possibile fornire a tutti i lavori computer potenti e, anche in quei primi anni, la produttività lasciava molto a desiderare.

La soluzione a questo problema è la seguente costruzione: un server potente (o un cluster di server) esegue la maggior parte delle operazioni di elaborazione e computer / applicazioni client a bassa potenza si connettono ad esso utilizzando il protocollo RDP ed eseguono le loro attività. Pertanto, sui nodi dell'utente finale, è diventato possibile lavorare con applicazioni e programmi complessi, anche con risorse limitate: dopotutto, il carico principale è caduto sul server e il PC client ha ricevuto solo il risultato principale dell'operazione sul monitor .

Descrizione del protocollo RDP

- Per impostazione predefinita, per la connessione viene utilizzata la porta TCP 3389.

- Come accennato in precedenza, una volta connesso, è possibile lavorare con i file su una macchina remota

- Per garantire la sicurezza, la crittografia è implementata sia con chiavi a 56 che a 128 bit

- Anche per le funzionalità di sicurezza, utilizza le funzionalità dei protocolli TLS

- Appunti condivisi: puoi copiare i dati da una macchina remota e incollarli sul tuo PC locale.

- Implementata la possibilità di connettere le risorse locali a un PC remoto.

- Il protocollo RDP fornisce l'accesso alle porte del computer locale (seriale e parallela)

Principio di funzionamento

Il protocollo RDP si basa sulle caratteristiche dello stack del protocollo TCP. Prima di tutto, viene stabilita una connessione tra il client e il server a livello di trasporto. Quindi viene avviata la sessione RDP: in questa fase vengono concordati i parametri principali: crittografia, dispositivi collegati, impostazioni grafiche, ecc.

Una volta che tutto è stato impostato, la sessione RDP è pronta per iniziare. Un'immagine grafica (il risultato delle operazioni) che si verifica a seguito dell'invio di comandi dalla tastiera o dal mouse arriva al PC client dal server.

Autenticazione

Se la sicurezza RDP è configurata, l'autenticazione avviene come segue:

- Quando la connessione viene inizializzata, viene generata una coppia di chiavi RSA

- Successivamente, viene creato uno speciale certificato di chiave pubblica.

- Il sistema operativo esegue il processo di firma del certificato RSA con una chiave

- Successivamente, il client si connette al server, riceve un certificato da esso e, se supera il test, viene inizializzata la sessione di controllo remoto

Come iniziare

I sistemi operativi come Windows XP, Vista, Seven hanno il software client Remote Desktop Connection abilitato per impostazione predefinita. Per avviarlo, devi premere la scorciatoia da tastiera Vinci+R, comporre mstsc e premere accedere.

Il protocollo RDP è uno strumento comodo, efficiente e pratico per l'accesso remoto sia per scopi amministrativi che per il lavoro quotidiano.

Dato che le sue implementazioni sono quasi ovunque (varie piattaforme e sistemi operativi) e ce ne sono molte, è necessario avere una buona comprensione delle sue capacità.

Per lo meno, questo sarà necessario per una serie di motivi:

- Spesso viene utilizzata un'altra soluzione al posto di RDP (VNC, Citrix ICA) per un semplice motivo: si presume che "l'RDP integrato sia minimo e non sappia nulla".

- In molte soluzioni legate alle tecnologie cloud che ora vanno di moda (trasferimento di uffici a "thin client" e semplice organizzazione di terminal server), si ritiene che "RDP sia negativo perché è integrato".

- Esiste un mito standard sul fatto che "RDP non può essere esposto all'esterno senza VPN, si romperanno" (il mito ha una logica, ma non è rilevante da molto tempo).

- Bene, visto che stiamo parlando di miti, c'è un'opinione secondo cui "Passando da RDP a Citrix, il traffico diminuisce un paio di volte". Dopotutto, citrix è costoso, quindi almeno il 157% più fresco.

Tutti questi miti sono senza senso e un misto di "consigli pratici" obsoleti rilevanti ai tempi di NT 4.0, così come vere e proprie finzioni che non hanno motivo di esistere. Poiché l'IT è una scienza esatta, devi capirlo. Un protocollo RDP ben ottimizzato delle nuove versioni, tenendo conto di tutte le nuove funzionalità, è uno strumento abbastanza buono e affidabile per organizzare l'accesso remoto.

Pertanto, noi:

- Breve cenno alle versioni RDP

- Configurazione della modalità di sicurezza della sessione RDP

- Configurazione della crittografia per RDP

- Collegamento a un adattatore e una porta specifici

- Cambia la porta standard con quella desiderata

- Esecuzione di impostazioni RDP separate per più schede di rete

- L'inclusione di NLA

- NLA e Windows XP

- Come abilitare CredSSP in XP

- Scegliere il certificato giusto per RDP

- Blocco delle connessioni tramite account RDP con una password vuota

- Ottimizzazione della velocità RDP

- Ottimizzazione della compressione RDP

- Impostazione della compressione RDP generale

- Impostazione della compressione del flusso audio RDP

- Ottimizzazione del rapporto del flusso di dati RDP

- Abilitazione Richiedi comunicazione RPC sicura per RDP

Iniziamo.

Versioni del protocollo RDP

Il protocollo ha una storia abbastanza lunga che risale a NT 4.0. Lasceremo da parte i dettagli storici per un semplice motivo: su questo momento ha senso parlare solo della versione di RDP 7.0, che è in Windows Vista SP1 / Windows Server 2008 e viene aggiunta gratuitamente a Windows XP installando SP3 e il client RDP aggiornato (che si trova al collegamento a KB 969084). Presumo che tu abbia almeno Windows XP e che tu abbia/puoi installare l'ultimo Service Pack e non perdere tempo a discutere i vantaggi di RDP in Windows 2000 SP2 rispetto a NT 4.0 SP5.

Configurazione della modalità di sicurezza della sessione RDP

In linea di principio, questa è la parte più semplice del compito. Il punto è il seguente. Nel diverso Versioni PSR vengono utilizzati due principali meccanismi di protezione della sessione: integrati in RDP e "wrapping" della sessione in TLS. Il built-in non è abbastanza sicuro e la raccomandazione "RDP può uscire solo in VPN" è al riguardo. Quindi abilita sempre il supporto TLS. Questo è il minimo con cui dovresti iniziare. Le restrizioni saranno a meno che la versione del server non sia inferiore a Windows Server 2003 SP1 e il client RDP 5.2 e versioni successive, ma, penso, questo sarà abbastanza risolvibile alla fine del 2011.

Come abilitare RDP su TLS

Ci sono diverse opzioni, come sempre. Il primo è l'abilitazione tramite criteri di gruppo. Per fare ciò, devi andare all'oggetto della politica del gruppo target (beh, o eseguire gpedit.msc localmente sulla tua workstation di casa) e selezionare "Configurazione computer" -> "Modelli amministrativi" -> "Componenti di Windows" -> "Remote Desktop Session Host” ” -> “Sicurezza” e abilitare lì il parametro Richiedi l'uso di un livello di sicurezza specifico per le connessioni remote, selezionando SSL (TLS 1.0) solo in esso. Puoi scegliere un negoziato più morbido, ma non lo consiglierei, perché. al momento è banale al di sotto del livello di sicurezza accettabile. Come una persona che ha creato cloud privati con abbastanza alto livello sicurezza, posso dire che il punto di portare dati particolarmente preziosi in un data center vicino a Londra e andarci con RDP predefinito è zero ed è una ricerca di guai.

Può essere più semplice: apri lo snap-in Configurazione host sessione desktop remoto (puoi trovarlo in mmc o già pronto nel menu Strumenti di amministrazione -> Connessioni desktop remoto), seleziona la connessione desiderata dall'elenco Connessioni (di solito è uno e si chiama RDP-Tcp) e apri Proprietà, dopo - la scheda Generale e seleziona lì il livello di sicurezza desiderato.

Affinché TLS funzioni, è necessario un certificato digitale (almeno dal lato server). Di solito esiste già (viene generato automaticamente), assicurati che sia disponibile, parleremo di come renderlo buono in seguito. Mentre è necessario che sia semplicemente, altrimenti non funzionerà.

Impostazione della crittografia per RDP

4 opzioni di crittografia saranno disponibili per la configurazione. Consideriamo ciascuno di essi.

Modalità di crittografia bassa RDP

La modalità più "no". Eredità di tempi terribili e versioni di RDP 5.x. Può negoziare la crittografia basata su DES a 56 bit o RC2 a 40 bit, che al momento non è grave. Inutile e pericoloso. Ad esempio, se lo abiliti, TLS non sarà abilitato, perché TLS si rifiuterà già di negoziare cifre così deboli come offre questa opzione.

Modalità di crittografia compatibile con client RDP

La seconda modalità "nessuna". Eredità di tempi terribili e versioni di RDP 5.x. Proverà fino a 128 bit RC4, ma si accontenterà subito di DES/RC2. Inutile e pericoloso. Inoltre non compatibile con TLS.

Modalità di crittografia elevata RDP

La modalità minima consentita. Richiede almeno 128 bit RC4. Funziona con tutti i server a partire da Windows 2000 Server con HEP.

Modalità RDP di crittografia FIPS140-1

Esattamente quello che serve. Supporterà i moderni algoritmi simmetrici e non supporterà esplicitamente RC2, RC4, single DES e forzerà anche l'algoritmo SHA-1 da utilizzare per il calcolo dell'integrità (Message Authentication Code - MAC) e non MD5. Abilita sempre questa opzione, è quasi impossibile trovare un server che non sappia 3DES, AES o SHA-1.

Dove viene effettuata questa impostazione? Apri lo snap-in Configurazione host sessione desktop remoto (lo trovi in mmc o già pronto nel menu Strumenti di amministrazione -> Connessioni desktop remoto), seleziona la connessione desiderata dall'elenco Connessioni (di solito è una e si chiama RDP -Tcp) e apri Proprietà, quindi la scheda Generale e lì seleziona il livello di crittografia desiderato.

Associamo RDP a un adattatore e una porta specifici

Affinché il server funzioni in modo sicuro e prevedibile (ad esempio, non inizi ad accettare connessioni da una scheda di rete appena aggiunta), è necessario specificare in modo esplicito su quali interfacce il servizio Server RDP deve accettare le connessioni. Inoltre, è spesso utile cambiare la porta su cui il server ascolta le connessioni. Ovviamente puoi farlo pubblicando un server con RDP attraverso una sorta di gateway, ma puoi farlo senza di esso. Tali azioni apparentemente basilari in realtà ridurranno significativamente la percentuale di stupidi scriptkids che controllano porte ben note con un altro "potente strumento".

Come associare il servizio RDP a una scheda di rete specifica o eseguire più RDP con impostazioni diverse per adattatori diversi

Apri lo snap-in Configurazione host sessione desktop remoto (lo trovi in mmc o già pronto nel menu Strumenti di amministrazione -> Connessioni desktop remoto), seleziona la connessione desiderata dall'elenco Connessioni (di solito è una e si chiama RDP -Tcp) e apri Proprietà, quindi la scheda Interfacce di rete . In esso, puoi selezionare un'interfaccia specifica su cui attendere una connessione, oltre a limitare il numero di sessioni simultanee.

Se disponi di molte interfacce e devi, ad esempio, essere in grado di connetterti tramite 2 delle 5 disponibili, dovrai associare l'RDP-Tcp predefinito a un adattatore, quindi andare al menu Azione e selezionare Crea Nuova connessione lì. Una connessione può essere in ascolto su tutte le interfacce o su una sola, e nel caso in cui si desideri che sia in ascolto su N interfacce, sarà necessario creare N connessioni.

Di conseguenza, se hai l'attività "In modo che RDP ascolti su una porta su un'interfaccia e su un'altra sull'altra", può essere risolta allo stesso modo: separa l'RDP-Tcp predefinito da tutti gli adattatori e associalo a un uno specifico, quindi creare una nuova connessione RDP e collegarsi anche all'interfaccia di rete desiderata.

Come associare il servizio RDP a una porta non predefinita

La porta predefinita è 3389 TCP. A proposito, non dimenticare di consentirlo nel filtro dei pacchetti. Bene, se ne vuoi un altro, devi andare alla chiave di registro

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

e correggere il valore PortNumber in esso. Tieni presente che il monitoraggio dei conflitti in termini di occupazione del porto è sulla tua coscienza, lui stesso, avendo scoperto che il porto che ti è stato assegnato è occupato, non potrà "saltare" da nessuna parte.

Abilita NLA - Autenticazione a livello di rete

La funzionalità NLA è apparsa in NT 6.0 e successivamente ha aggiunto la possibilità di utilizzarla parzialmente nella versione precedente del sistema operativo installando SP3 per XP.

L'essenza di questa funzione è abbastanza semplice. Nelle versioni RDP precedenti alla 6.0, quando ci si connette tramite client RDP, è necessario mostrare la finestra di accesso prima dell'autenticazione, ad es. primo spettacolo, e poi proverà ad entrare nel sistema. Questo crea una semplice vulnerabilità: il server può essere sovraccaricato da una serie di richieste "fammi provare ad avviare una nuova sessione", e sarà costretto a rispondere a tutte le richieste creando una sessione e aspettando che l'utente entri. In effetti, questa è un'opportunità DoS. Come si può affrontare questo problema? È logico che dobbiamo elaborare uno schema, il cui scopo sarà quello di richiedere al cliente le credenziali il prima possibile. Ottimale: avere qualcosa come Kerberos nel dominio. Questo è ciò che è stato fatto. NLA risolve due problemi:

- Il client viene autenticato prima di avviare una sessione terminale.

- Diventa possibile trasferire i dati dal client SSP locale al server, ad es. Il Single Sign-On inizia a funzionare.

Questo è implementato attraverso un nuovo provider di sicurezza - CredSSP. Puoi leggere le sue specifiche tecniche, beh, per dirla semplicemente, devi sempre accenderlo questa funzione. Naturalmente, considerando che per il suo lavoro è necessario che:

- Il sistema operativo client (quello con cui viene effettuata la connessione) era Windows XP SP3 e versioni successive.

- Il sistema operativo del server (quello a cui avverrà la connessione) era Windows Server 2008 e versioni successive.

Nota: anche se il kernel di Windows Server 2003 è più recente di XP (5.2 rispetto a 5.1), esiste un aggiornamento per Windows XP che aggiunge il supporto per NLA, ma non per Windows Server 2003. Cioè, anche se ti connetti dalla versione più accessibile - Windows Server 2003 R2 SP2 con tutte le patch, non sarai in grado di connetterti a un server che richiede NLA ed essere un server che supporta NLA. Ahimè.

Modalità di abilitazione di NLA dal lato server RDP

La soluzione migliore è abilitare NLA su tutti i server tramite Criteri di gruppo. Per fare ciò, vai all'oggetto criterio del gruppo di destinazione e seleziona "Configurazione computer" -> "Modelli amministrativi" -> "Componenti di Windows" -> "Host sessione desktop remoto" -> "Sicurezza" e abilita l'opzione Richiedi autenticazione utente per connessioni remote utilizzando l'autenticazione a livello di rete.

Può anche essere abilitato localmente. Questo viene fatto chiamando il sottomenu Proprietà (il sottomenu standard per Computer) e selezionando la scheda Remoto lì, in cui ci sarà una scelta di tre opzioni: nega connessioni RDP a questo host, consenti connessioni tramite qualsiasi RDP, consenti solo con NLA . Abilita sempre l'opzione NLA, questo protegge principalmente il server.

NLA e Windows XP

Se hai Windows XP, puoi anche utilizzare questa funzione. L'affermazione comune "NLA ha bisogno almeno di Vista, ecco cosa ha fatto Microsoft per l'aggiornamento" è falsa. Il Service Pack 3 aggiunge un'implementazione di CredSSP che consente di delegare a un server le credenziali client detenute da un provider di servizi condivisi locale. Cioè, per dirla semplicemente, è appositamente realizzato in modo che con Windows XP sia possibile connettersi a sistemi con NT 6.0+. Non sarà possibile connettersi a Windows XP SP3 stesso con questa funzione, il supporto NLA sarà parziale (quindi, un server RDP con supporto per la connessione di client che utilizzano NLA da Windows XP non può essere realizzato utilizzando metodi standard, Windows XP sarà solo un client compatibile con NLA).

Nota: NLA esiste da NT 6.0 e fa parte di una suite di tecnologie chiamata RDP 6.0. Il terzo service pack per XP offre non solo RDP 6.0, ma anche la possibilità di farlo Impostazioni PSR 7.0, che è abbastanza positivo (ad esempio, RDP 7.0, a differenza di 6.0, ha EasyPrint, audio bidirezionale e alcune altre cose che trasformano il client RDP su Windows XP con tutti i trucchi in un sistema abbastanza pratico). Questa è una parola sulla cattiva Microsoft, che ha così terribilmente costretto tutti ad aggiornare da Windows XP a Vista pessimo, pessimo, che anche nel service pack gratuito per il prodotto del 2001, ha cucito in un sottosistema RDP più recente di quello fornito con Vista, pubblicato nel 2006.

È necessario abilitare questa funzionalità in modo esplicito, perché nonostante Service Pack 3 aggiunga una nuova dll del provider crittografico, non la include.

Come abilitare CredSSP in XP

Ancora una volta, questa operazione viene eseguita rigorosamente dopo l'installazione del Service Pack 3 su Windows XP e, nel contesto della nostra conversazione, è necessaria per potersi connettere ad altri server tramite RDP 6.1 utilizzando NLA.

Il primo passaggio consiste nell'espandere l'elenco dei pacchetti di sicurezza.

Per fare ciò, apriremo la chiave di registro

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

e trova il valore dei pacchetti di sicurezza in esso. Premi il pulsante destro e seleziona "Modifica" (non Modifica dati binari, ma solo Modifica). Ci sarà un elenco come "nome pacchetto su ogni riga". Dobbiamo aggiungere tspkg lì. Il resto deve essere lasciato. Il luogo dell'aggiunta non è critico.

Il secondo passo è collegare la libreria.

La chiave sarà diversa:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders

Dovrai trovare il valore SecurityProviders in esso (nota, come nel caso precedente, questa non è una sottochiave, ma un valore) e modificarlo per analogia, aggiungendo solo credssp.dll . Il resto della lista, ancora una volta, non ha bisogno di essere toccato.

Ora è possibile chiudere l'Editor del Registro di sistema. Dopo queste operazioni, il sistema dovrà essere riavviato, perché. i fornitori di criptovalute sono una cosa che sicuramente non verrà raccolta in movimento, e questo è più positivo che negativo.

Scegliere il certificato giusto per RDP

Se hai la possibilità di utilizzare un certificato non predefinito per RDP, è meglio utilizzare quello. Ciò non influirà sulla sicurezza della sessione di per sé, ma influirà sulla sicurezza e sulla comodità della connessione. Il certificato che viene utilizzato in modo ottimale dovrebbe avere i seguenti punti:

- Un nome (in oggetto o SAN) che corrisponde carattere per carattere al nome immesso dal client che si connette al server.

- Una normale estensione CDP che punta a un CRL funzionante (preferibilmente almeno due: OCSP e statico).

- La dimensione della chiave desiderata è di 2048 bit. È possibile fare di più, ma attenzione alle limitazioni di CAPI2 in XP/2003.

- Non sperimentare algoritmi di firma/hashing se hai bisogno di connessioni dal lato XP/2003. In breve: seleziona SHA-1, questo è sufficiente.

Mi soffermerò ancora un po 'sul rilascio di un certificato speciale per il server RDP.

Modello di certificato speciale per server RDP

L'ideale sarebbe se il certificato per RDP non fosse basato sul solito template (come Web Server) e avesse nel campo Application Policy (che nel certificato sarà più comunemente chiamato Enchanced Key Usage - EKU) lo standard Client Authentication e Valori di autenticazione del server, ma aggiungi il tuo modello , che conterrà l'unico valore dell'applicazione speciale non aggiunto dai metodi standard: Autenticazione desktop remoto. Questo valore di Application Policy dovrà essere creato manualmente, il suo OID sarà 1.3.6.1.4.1.311.54.1.2 , dopodiché puoi già creare un nuovo modello di certificato, sulla base del quale puoi emettere un certificato specifico " affilato” per il server RDP.

Per automatizzare completamente questa operazione, assegna al nuovo modello un nome prevedibile, ad esempio "RDPServerCert", vai all'oggetto Criteri di gruppo e apri Configurazione computer -> Criteri -> Modelli amministrativi -> Componenti di Windows -> Servizi Desktop remoto -> Host sessione desktop remoto -> Sicurezza. Seleziona l'opzione Modello di certificato di autenticazione del server e abilitala, e nel campo del valore inserisci il nome: abbiamo creato RDPServerCert. Ora tutti gli host di dominio che rientrano in questo criterio, se RDP è abilitato su di essi, andranno all'autorità di certificazione stessa, richiederanno un certificato basato sul modello specificato se non ne hanno uno e lo renderanno automaticamente predefinito per proteggere le connessioni RDP. Semplice, conveniente, efficiente.

Blocco delle connessioni tramite account RDP con una password vuota

Un po ', ma non è necessario dimenticarsene.

Per bloccare la connessione di account senza password a RDP, vai all'impostazione dell'oggetto Criteri di gruppo: Configurazione computer -> Impostazioni di Windows -> Impostazioni di sicurezza -> Criteri locali -> Opzioni di sicurezza e imposta "Account: limita l'uso di account locali di password vuote a solo accesso alla console ” su Abilitato. Sentiti libero di verificare che sia così.

Configurazione di un ACL per la connessione RDP

Per impostazione predefinita, è necessario disporre dell'autorizzazione esplicita di accesso utente o accesso ospite per connettersi a un server RDP.

I gruppi locali Administrators e Remote Desktop Users hanno questa autorizzazione. È preferibile utilizzare il gruppo Utenti desktop remoto per controllare l'accesso al server RDP, aggiungendovi i gruppi di dominio necessari, piuttosto che i singoli utenti. Modificare il contenuto della scheda Sicurezza nelle impostazioni delle proprietà RDP-Tcp solo come ultima risorsa, soprattutto aggiungendo il gruppo "Nome host bloccato RDP", a cui viene esplicitamente negato l'accesso RDP all'host specificato.

Ottimizzazione della velocità RDP

L'ottimizzazione della velocità RDP è un argomento abbastanza ampio, quindi lo suddividerò in parti. In questo ci saranno quei metodi che ridurranno il carico sul protocollo prima della compressione e prima dell'ottimizzazione del livello di rete.

Chroma (profondità di bit)

In RDP 7.0 e versioni successive, sono disponibili opzioni a 32, 16 e 8 bit. Se parliamo di lavoro, allora saranno sufficienti 16 bit. Ciò ridurrà significativamente il carico sul canale, e talvolta più di 2 volte, il che è sorprendente, ma vero. 8 bit, ovviamente, è anche possibile, ma sembrerà dolorosamente spaventoso. 16 bit sono abbastanza accettabili.

Nota: in Windows Server 2008 R2, le connessioni a 8 bit non sono più disponibili.

Abilitare il parametro Limit Maximum Color Depth sul server o fare lo stesso nelle impostazioni del client RDP.

Disattiva ClearType

Quando ClearType è disattivato, il protocollo RDP non trasmette un'immagine, ma comandi per disegnare caratteri. Quando abilitato, esegue il rendering di un'immagine dal lato server, la comprime e la invia al client. Questo è garantito per essere molte volte meno efficiente, quindi la disabilitazione di ClearType accelererà notevolmente il flusso di lavoro e ridurrà i tempi di risposta. Sarai sorpreso di quanto.

Questa operazione può essere eseguita sia a livello di impostazioni client che lato server (l'opzione Non consentire l'arrotondamento dei caratteri nella sezione Ambiente sessione remota in Configurazione computer -> Criteri -> Modelli amministrativi -> Componenti di Windows -> Servizi Desktop remoto -> host della sessione desktop remoto).

Rimuovi lo sfondo

L'impostazione Imponi la rimozione dello sfondo RD in Ambiente sessione remota in Configurazione computer -> Criteri -> Modelli amministrativi -> Componenti di Windows -> Servizi Desktop remoto -> Host sessione desktop remoto migliorerà drasticamente la situazione di ridisegno dello schermo della sessione terminale. Gli utenti senza gatti sul desktop sopravvivono normalmente, verificati.

Abilita e configura la memorizzazione nella cache delle immagini

Se il client dispone di RAM sufficiente, ha senso abilitare e configurare la memorizzazione nella cache delle bitmap. Ciò ti consentirà di vincere fino al 20-50% della larghezza di banda. Per installare, dovrai inserire la chiave

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Terminal Server Client\

e creare lì i parametri BitmapPersistCacheSize e BitmapCacheSize, entrambi di tipo DWORD 32.

Il parametro BitmapPersistCacheSize consente di specificare la dimensione, in kilobyte, della cache del disco. Il valore predefinito è 10. Ha senso aumentare questo parametro almeno fino a 1000.

Il parametro BitmapCacheSize indica la dimensione in kilobyte della cache nella RAM. Il valore predefinito è 1500. Ha senso aumentare questo parametro ad almeno 5000. Questo sarà solo 5 megabyte per sessione client, con le moderne scale RAM questo non è significativo, e anche se porta a un aumento delle prestazioni del 10%, lo si ripagherà già da solo. A proposito, lo stesso parametro può essere corretto anche nel file .rdp; se salvi la tua connessione RDP e poi apri il file con il blocco note, tra i parametri puoi aggiungere qualcosa come bitmapcachesize:i:5000 , dove 5000 è 5 MB di cache.

Disabilita la composizione dello schermo

La composizione desktop porta ogni sorta di "cose carine" come Aero e i suoi amici e consuma notevolmente la larghezza di banda. Per lavoro non è necessario e dannoso. L'opzione Consenti composizione desktop per sessioni RDP nella sezione Ambiente sessione remota in Configurazione computer -> Criteri -> Modelli amministrativi -> Componenti di Windows -> Servizi Desktop remoto -> Host sessione Desktop remoto deve essere impostata su Disabilitato.

Ottimizzazione delle impostazioni di Desktop Window Manager

Le impostazioni che si trovano nella sezione Ambiente sessione remota di Configurazione computer -> Criteri -> Modelli amministrativi -> Componenti di Windows -> Gestore finestre desktop controlleranno la "bella" visualizzazione dei menu a scorrimento e simili. Ce ne sono tre: non consentire le animazioni delle finestre, non consentire le composizioni del desktop e non consentire l'invocazione di Flip3D. Tutti devono essere impostati sulla modalità Abilitato, ad es. In sostanza, disabilita tutte queste funzionalità.

Disabilita il reindirizzamento dei dispositivi inutilizzati

Se non si prevede di connettere determinate classi di dispositivi (ad esempio porte COM e LPT) o audio, ha senso disabilitare la possibilità di reindirizzarli dal lato server. In modo che i client con impostazioni client RDP predefinite non perdano tempo di connessione negoziando funzionalità inutilizzate. Questo viene fatto nello stesso posto del resto delle impostazioni del server, nelle Proprietà di RDP-Tcp, la scheda Impostazioni client (nello stesso posto in cui abbiamo effettuato le impostazioni con la profondità del colore), la sezione Reindirizzamento.

Impostazione della logica generale per l'ottimizzazione dei dati visivi del PSR

Un'opzione denominata Ottimizza l'esperienza visiva per le sessioni RDP, che si trova in Ambiente sessione remota in Configurazione computer -> Criteri -> Modelli amministrativi -> Componenti di Windows -> Servizi Desktop remoto -> Host sessione Desktop remoto -> Ambiente sessione remota, controllerà il modo RDP percepirà i dati visivi - come multimedia o come testo. Questo, in parole povere, è un "suggerimento" all'algoritmo di compressione su come comportarsi in modo più competente. Di conseguenza, per funzionare, dovrai impostare questo parametro su Text e se vuoi molti bellissimi banner flash, HTML5 e guardare video clip - opzione migliore Ricca multimedialità.

Ottimizzazione della compressione RDP

La compressione in RDP ha fatto molta strada. Secondo RDP 5.2 incluso, esisteva un sottosistema di compressione ("compressore"), che ha il nome interno "Versione 1": l'opzione più semplice e facile in termini di carico del processore client, ma la peggiore in termini di carico del traffico di rete. RDP 6.0 ha realizzato la "Versione 2" che è stata leggermente migliorata in termini di efficienza di compressione. Siamo interessati alla "Versione 3", che funziona solo se connessa a Windows Server 2008 e server precedenti. Si comprime meglio di tutti e il costo del tempo del processore, tenendo conto della potenza dei computer moderni, è insignificante.

Il guadagno all'accensione di V3 può, a giudicare dai test, raggiungere il 60% e, in generale, anche senza test, è notevolmente evidente alla vista.

Come abilitare la compressione ottimale in RDP

Questa è un'impostazione del client. Apri Configurazione computer -> Criteri -> Modelli amministrativi -> Componenti di Windows -> Servizi Desktop remoto -> Host sessione Desktop remoto -> Ambiente sessione remota nell'oggetto Criteri di gruppo richiesto, seleziona l'opzione Imposta algoritmo di compressione per i dati RDP lì, abilitala e seleziona Ottimizza per utilizzare meno larghezza di banda di rete.

Nota: molte persone si chiedono perché nell'elenco sia presente un'opzione "disabilita compressione". Questo è necessario quando le tue sessioni RDP sono compresse da un dispositivo esterno che ottimizza le connessioni WAN, qualcosa come Cisco WAAS. In altri casi, ovviamente, non ha senso disabilitare la compressione.

Impostazione della compressione del flusso audio

RDP 7.0 offre una grande capacità di controllare la qualità della compressione del flusso audio in entrata (ovvero l'audio che va dal server al client). Questo è abbastanza utile - ad esempio, se lavori su un server terminal, a parte qualsiasi servizio suona come "messaggio arrivato a ICQ", altri non sono particolarmente pianificati. Non ha senso eseguire lo streaming di audio di qualità CD non compresso dal server se non è necessario per il lavoro. Di conseguenza, è necessario regolare il livello di compressione del flusso audio.

Questa impostazione sarà denominata Limita la qualità della riproduzione audio e si trova nella sezione Reindirizzamento di dispositivi e risorse in Configurazione computer -> Criteri -> Modelli amministrativi -> Componenti di Windows -> Servizi Desktop remoto -> Host sessione Desktop remoto . Ci saranno tre opzioni:

- Alto: il suono andrà senza compressione. Affatto. Cioè, rientrerà nella compressione generale del protocollo RDP, ma non verrà eseguita una compressione audio specifica (con perdita di qualità).

- Medio: la compressione si adatterà al canale in modo da non aumentare il ritardo nella trasmissione dei dati.

- Dinamico: la compressione si adatterà dinamicamente al canale in modo che il ritardo non superi i 150 ms.

Scegli quello giusto. Come sai, per il lavoro d'ufficio è meglio scegliere Dynamic.

Ottimizzazione del rapporto dei flussi di dati in RDP

Il traffico della sessione RDP non è qualcosa di monolitico. Al contrario, è abbastanza chiaramente suddiviso in flussi di dati del dispositivo reindirizzati (ad esempio, copia di un file da localhost a un server terminale), un flusso audio, un flusso di comandi primitivi di rendering (RDP tenta di trasmettere comandi primitivi di rendering e trasmette bitmap come ultima risorsa) e flussi di input del dispositivo (mouse e tastiera).

Il rapporto reciproco di questi flussi e la logica del suo (rapporto) calcolo (una sorta di QoS locale) possono essere influenzati. Per fare ciò, è necessario inserire la chiave di registro dal lato server

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TermDD

e crea lì per iniziare (se non ci sono) quattro chiavi:

- FlowControl Disattiva

- FlowControlDisplayBandwidth

- Larghezza di banda del canale di controllo del flusso

- FlowControlChargePostCompression

Il tipo per tutti è DWORD 32. La funzionalità delle chiavi sarà la seguente.

La chiave FlowControlDisable determinerà se l'assegnazione delle priorità viene utilizzata. Se impostato su uno, la priorità sarà disabilitata; se zero, sarà abilitata. Accendilo.

Le chiavi FlowControlDisplayBandwidth e FlowControlChannelBandwidth determineranno la relazione tra i due flussi di dati:

- Flusso di interazione utente (immagine+dispositivi di input)

- Altri dati (dispositivi di blocco, appunti e tutto il resto)

I valori di queste chiavi stesse non sono critici; ciò che conta è come si confrontano. Cioè, se rendi FlowControlDisplayBandwidth uguale a uno e FlowControlChannelBandwidth uguale a quattro, il rapporto sarà 1:4 e il 20% della larghezza di banda sarà allocato al flusso di interazione con l'utente e l'80% al resto. Se fai 15 e 60, il risultato sarà identico, poiché il rapporto è lo stesso.

La chiave FlowControlChargePostCompression determinerà quando questo rapporto viene considerato, prima o dopo la compressione. Zero è prima della compressione, uno è dopo.

Consiglio di utilizzare il modulo "il nostro server remoto è lontano e tutti si connettono ad esso tramite RDP sia in ufficio che 1C" per impostare il rapporto su 1:1 e leggerlo dopo la compressione. Per esperienza, questo può davvero aiutare nella situazione di "stampare un documento di grandi dimensioni da un terminal server a una stampante locale". Ma questo non è un dogma - provalo, lo strumento principale - la conoscenza di come viene considerato e funziona - lo hai già.

Abilita Richiedi comunicazione RPC protetta per RDP

Questa impostazione funziona in modo simile alle impostazioni per Secure RPC, che si trovano nella sezione Sicurezza di Criteri di gruppo e influiscono sull'intero sistema, solo che è più facile da configurare. Abilitando questa opzione, si renderà obbligatoria la crittografia di tutte le richieste RPC client (a seconda delle impostazioni di sistema, la "barra inferiore" della crittografia sarà diversa - RC4 / DES o, se FIPS-140 è abilitato - 3DES / AES ) e utilizzare almeno NTLMv2 per la chiamata di procedura remota di autenticazione. Abilita sempre questa impostazione. C'è un mito sul fatto che non funzioni in un ambiente fuori dominio. Non è così e rafforzare la protezione dell'RPC non fa male a nessuno.

Questa è un'impostazione del server. Aprire Configurazione computer -> Criteri -> Modelli amministrativi -> Componenti di Windows -> Servizi Desktop remoto -> Host sessione desktop remoto -> Sicurezza nell'oggetto Criteri di gruppo richiesto, selezionare l'opzione Richiedi comunicazione RPC sicura e abilitarla.