لماذا ، في الواقع ، تحتاج إلى اختراق الألعاب على Android؟ الجواب بسيط. تريد إكمال اللعبة في أسرع وقت ممكن ، تريد الاستمتاع بلا قيود. ربما تحتاج إلى سجل؟

في مثل هذه الحالات ، تحتاج إلى بعض المعرفة حول كيفية اختراق التطبيقات وعمل الإعدادات. دعونا نفهم ذلك. بالنسبة لمستوى الدخول ، هناك ثلاث طرق رئيسية:

تستخدم من قبل الشركة المصنعة لجميع الألعاب. كما ترى ، من المهم نوع النظام والموقع والأجهزة وبيانات الاعتماد. لنبدأ اللعبة أكثر ، ما الذي سنحصل عليه بعد التسجيل. ليست هناك حاجة عمليا لإدخال كلمة مرور على الجهاز. يتم وضع علامة على كل تسجيل دخول ، كل فاصل. 2 حرف كبير من 32 حرفًا ، يشير إلى معرف تسجيل الدخول ، بما في ذلك الوقت والتاريخ وبعض البيانات الإضافية. هذا أقل أهمية ، لأنه يمكنك دائمًا إنشاؤه بهدوء وبشكل قانوني وبدون مشاكل.

سيتم أيضًا تجميع بقية البيانات لمنع تحديد المعدات ، إذا جاز التعبير. جزء من شفرة المصدر يتغير باستمرار. لمدة يومين لم يكن هناك مهاجمون للاعبي التعدين وعمال المزارع. الآن يتصرفون بشكل طبيعي ويتدخلون في الحياة الطبيعية.

- اليدين (المتغيرات المتغيرة)

- متخصص. تطبيقات (مصممة لهذا الغرض)

- الاستبدال (تثبيت تطبيق النسخ الاحتياطي الحالي ، وما إلى ذلك)

الطريقة السهلة أو افعلها بنفسك

أبسط دليل حول كيفية اختراق ألعاب Android بيديك. مثير للاهتمام ، ولكن يمكنك اختراق أي تطبيق بهذه الطريقة. الحقيقة هي أنك تحتاج فقط إلى تغيير بعض المتغيرات في الملف المقابل.

نظرًا للأسئلة والأسئلة الإضافية ، يرجى ملاحظة أن الشركة المصنعة تعمل باستمرار على تحسين اللعبة والأمان. إذا قدم لك شخص ما خدمات مدفوعة مثل أدوات القرصنة ، فالرجاء عدم التعامل معها بجدية! يمكنك أن تخسر المال ، أو تضع فيروسات على هاتفك ، أو جهاز الكمبيوتر الخاص بك - تخسر المال في حسابك ، وما إلى ذلك. لا يمكن استخدام الأساليب والمبادئ الموضحة هنا إلا بشكل صحيح لأتمتة المزرعة ، وقمع الروح المعنوية الخاصة بك ، والمساعدة في مهاجمة اللقيط - يمكننا أن نجعل الأمر أكثر صعوبة عليهم.

بالنسبة للمبتدئين ، يجب أن يكون لديك بالفعل حقوق ROOT على جهازك. يتم ذلك ببساطة. بعد ذلك ، حدد "الضحية". على سبيل المثال ، خذ Hightway Raider. يمكنك تغيير كل شيء: نقاط التسجيل ، وكمية الرقائق ، إلخ. على سبيل المثال ، دعنا نغير عدد احتياطيات أكسيد النيتريك.

هام: "يجب ألا تتعطل اللعبة في نظام التشغيل ، لذا انتقل إلى مدير المهام وتحقق مما إذا كانت قيد التشغيل."

بالعودة إلى اللعبة ، كل لعبة هي نفسها ، والفرق الوحيد هو أيقونة الرسوم على الهاتف. حتى البيانات الأساسية للتحقق. الاسم هو حجم التحالف الوطني. . لنأخذهم واحدًا تلو الآخر لمعرفة ما يفعله كل منا للمساعدة في تحديد مشكلات أمان نظام تكنولوجيا المعلومات.

هذا مفيد جدًا لتأكيد وجود معدات الشبكة بين الجهاز الذي تم إطلاق الهجوم عليه والهدف. بعد ثوانٍ قليلة من الضغط على زر البدء ، إذا تم تحديد المعدات أو الأنظمة الوسيطة ، فسيتم إدراجها. خلاف ذلك ، سيتم تعطيل المسح تلقائيًا ويمكننا العودة إلى لوحة الوحدات النمطية.

كيفية الحصول على حقوق الجذر: فيديو

تطبيقات خاصة

كيفية اختراق الألعاب على Android باستخدام ملف. البرامج. كقاعدة عامة ، يبحث هؤلاء عن الثغرات والمصادفات وما إلى ذلك. على سبيل المثال ، خذ التطبيق واسع الانتشار "Game Guardian". يبحث عن تطابق القيم (المتغيرات) في ذاكرة الوصول العشوائي للجهاز اللوحي.

يمكن لجدار حماية البرامج أو الأجهزة الذي تم تكوينه بشكل صحيح تحويل نظام معلومات متصل بشبكة إلى حصن لا يمكن تخيله في شكل هجمات من داخل الشبكة أو خارجها. ومع ذلك ، لكي تعمل التطبيقات المثبتة على نظام تكنولوجيا المعلومات بشكل صحيح ، يجب في معظم الأوقات فتح منافذ معينة في جدار الحماية. يستخدم المهاجمون هذه المنافذ لإرسال أوامر إلى النظام المهاجم.

المفتش - الأجهزة ونظام التشغيل والخدمات

لتجنب مثل هذه الهجمات ، نوصي مسؤول النظام المتأثر وتنفيذه وتكوين جدار الحماية المناسب. للقيام بهجوم فعال ، يجب أن يعرف المهاجم هدفه ، ويتعلم نقاط ضعفه. كما ترى في الشكل أدناه ، تمكن المفتش من الحصول على معلومات مهمة من نظام الكمبيوتر الذي تعرض للهجوم ، أي نظام التشغيلوخدمة يمكن استغلال نقاط ضعفها للسيطرة الكاملة عليها. بالإضافة إلى ذلك ، وبأقل جهد ممكن ، يعرف المهاجم من خلال المنافذ التي يمكنه محاولة استغلال نقاط الضعف في الخدمة.

لنلق نظرة على مثال "Doodle Jump". تهكير التطبيقات للنظارات. أطلقنا "Game Guardian" ، والذي سيشار إليه بالأيقونة الشفافة المقابلة. تأكد من تكوين البرنامج لجميع المناطق.

لا تعتبر البرامج مخترقة بقدر ما هي "مخدوعة". هناك تفسير بسيط لذلك. يبحث "Game Guardian" عن المتغيرات المطابقة في ذاكرة الوصول العشوائي ويسمح للمستخدم بتغيير الأخير في الوقت الفعلي.

البحث عن نقاط الضعف - تحديد نقاط الضعف

لذلك ، نحن نتحدث عن معلومات قيمة للغاية من أجل الهجوم بسرعة وفعالية. جميع أنظمة الكمبيوتر التي تمكن المتسللون من السيطرة عليها أصبحت ضحايا فقط بسبب نقاط الضعف. بمعنى آخر ، نظام المعلومات الخالي من المشاكل ، بحكم التعريف ، غير قابل للاختراق. لسوء الحظ ، لا يوجد شيء من هذا القبيل.

اطلب من الخبراء إيجاد أو تطوير حل لهذه المشاكل حتى لا يكسر الأداء السليم للوظيفة التي تتوافق معها نقاط الضعف الضعيفة بشكل خاص. أنجح الهجمات هي نوع الهجمات. تستخدم هذه الهجمات كلاً من الإجراءات البشرية أمام النظام المهاجم ونقاط الضعف المحددة. بعبارة أخرى ، من الأسهل على المتسلل تثبيت تعليمات برمجية ضارة في نظام ما إذا كان المستخدم على استعداد لمساعدته - أقل اختصارًا إذا كان المستخدم حرًا أم لا - في الطرف الآخر من التدفق للوصول إلى الهدف.

للقيام بذلك ، ما عليك سوى بدء اللعب. اختر القيمة التي تريدها - النقاط ، على سبيل المثال "Doodle Jump". لنفترض أن مؤشرهم يساوي 113 وحدة. كل ما عليك فعله هو النقر على ملصق "Game Guardian" الشفاف (يجب أن يكون قد تم إطلاقه مسبقًا بالطبع) وأدخل القيمة (بلمسة طويلة) في الحقل المقابل. يجد البرنامج نفسه متغيرات مماثلة يمكنك تغييرها في الوقت الفعلي.

بدون شك ، فإنه يؤكد في المقام الأول على الخطر الذي يتعرض له نظام الكمبيوتر عندما يكون متصلاً بشبكة عامة ، أو واحد حيث لم يتم تقييد الوصول عن طريق عملية مصادقة صعبة. اكتشف ما تحتاج إلى معرفته لتصبح مخترقًا محترمًا في المجتمع.

نعتقد أنهم أطفال رائعون يقومون بتفكيك شركات مهمة ثم يعملون هناك على بعض الدهون. هذه هي الطريقة التي سيتم بها وصف المتسللين من قبل معظم مستخدمي الإنترنت. ومع ذلك ، فإن رأيك خاطئ بقدر الإمكان.

نرغب جميعًا في بعض الأحيان في الاسترخاء أو الابتعاد عن المخاوف أو مجرد المرور وقت فراغ. هذا عندما تأتي كل أنواع الأشياء للإنقاذ. تطبيقات الهاتف الجوال. كل شيء على ما يرام حتى يصبح أحد المستويات عقبة منيعة أمام المتعة - بعض الألعاب نفسها صعبة للغاية ، رغم أنها مثيرة للاهتمام ، وفي بعض الأحيان يعقد المطورون أنفسهم عمدًا عملية اللعبة، لتشجيع المستخدمين على إنفاق أموال حقيقية لشراء المكافآت والامتيازات داخل اللعبة. يمكنك بسهولة التخلص من كل هذا - ما عليك سوى اختراق اللعبة بأمان ، وبعد ذلك ستحدد القواعد!

يوجد في بيئة الإنترنت مجتمع من الخبراء ومجتمع قوي له قواعد واضحة تعود إلى أيام شبكات الكمبيوتر الأولى. أعضاؤها هم قراصنة حقيقيون ليسوا مضطرين للتعامل مع الغزلان الرهيب الذي يريد أن يصنع اسمًا يشن هجمات عبر الإنترنت.

يعتبر المتسللون الحقيقيون كسولًا وغير مسؤول وغير ذكي للغاية ، ويتهمونهم بإمكانية كسر محامي الهاكر إلى الحد الذي يبدأ فيه عملية سطو ، يجعلك مهندسًا. يقول إريك ستيفن رايموند ، وهو مبرمج أمريكي يدعم حركة المصادر المفتوحة وأحد أوائل المتسللين ، إن الاختلاف الرئيسي هو أن المتسللين يبنون ويفسدون المفرقعات. وهو أيضًا مؤلف الكاتدرائية والبازار الذي يحاول إثبات سبب كون البرمجيات التي يكتبها قراصنة حقيقيون أفضل من شركات البرمجيات.

حقوق الجذر ولماذا هناك حاجة إليها؟

يتضمن اختراق أي لعبة أندرويد تغيير نظام هذه اللعبة. بشكل افتراضي ، يتم إخفاء جميع مجلدات النظام عن المستخدم ، ولكن إزالة هذه الحماية سهلة للغاية. ومع ذلك ، يتمتع المطورون فقط بحقوق الوصول إلى جذر النظام ، لذلك لا يغطي الضمان التغييرات غير المصرح بها والأعطال المحتملة. إذا اتبعت التعليمات بدقة ، فلن تكون هناك مشاكل.

بادئ ذي بدء ، عليك أن تفهم ما يعنيه هذا المصطلح. المتسللون يحلون المشاكل ويبنون الأشياء. يؤمنون بالحرية والمساعدة المتبادلة. هذه هي الصفات التي يتوقعونها من أولئك الذين يرغبون في الانضمام إلى النادي الذي اختاروه. تعمل جميع أنشطتهم على مبدأ "ثقافة الهدايا" ، أي أنك أكثر قيمة ، وكلما ذهبت إلى الإنسانية.

هناك أيضًا بعض الأشياء المكتوبة التي تتحدى المخترقين. العالم مليء بالمشاكل التي تنتظر الحل ، لا ينبغي أن تكون المشكلة مملة بشكل مضاعف ، والوظيفة غير المهمة هي الحرية السيئة - السلوك الجيد لا يضع المهارات. لا يكفي أن تطلق على نفسك اسم هاكر. يجب أن يأتي هذا الاسم من المجتمع. إذا كانت الحلول التي تقدمها جيدة ، فالأمر متروك للمجتمع.

للتثبيت الصحيح ، من الأفضل العثور على قائمة بالإجراءات المخصصة لطراز هاتفك. جزئيًا ، تمت مناقشة المشكلة في المقالة. في شكل معمم ومتوسط ، يبدو كما يلي:

- تصحيح أخطاء USB قيد التشغيل - محمل الإقلاع مفتوح - النسخ الاحتياطي.

- يعمل برنامج الاستحقاق على الكمبيوتر ويتصل بالجهاز.

- يتم تثبيت الملف للوصول إلى مجلدات الجذر.

عندما يتم الحصول على إمكانيات الإدارة ، يمكنك البدء في القرصنة!

يمكنك البدء بالاختبار واستكشاف الأخطاء وإصلاحها برمجةالمصدر المفتوح. يقدّر أي مبرمج المختبرين الجيدين لأنهم يستطيعون المساعدة في توفير الوقت الثمين وتوفير برامج أفضل. يمكنك كسب احترام المجتمع وتسهيل الأمور ، مثل إدارة القوائم البريدية ، والإشراف على مجموعات الصحف ، وصيانة مواقع أرشيف البرامج ، وما إلى ذلك.

لكي تصبح هاكرًا حقيقيًا ، يجب أن تصبح مبرمجًا جيدًا جدًا. لا يمكنك خداع النظام. إنه يأخذ في الاعتبار نتائج عملك فقط ، وليس كيف تبدو أو العلاقات التي لديك. أفضل طريقةتعلم البرمجة هو النظر في التعليمات البرمجية التي كتبها الخبراء. ويجب أن تفعل هذا يومًا بعد يوم لسنوات عديدة. ومع ذلك ، يمكن للهاكر الحقيقي أن يتعلم لغة جديدةالبرمجة في غضون أيام قليلة ، والقدرة على إجراء اتصالات مختلفة في الدماغ مع اللغات الأخرى التي يعرفها بالفعل.

طرق اختراق الألعاب على Android

يتم اختراق الألعاب باستخدام برامج خاصة. هناك ثلاثة أشهر وتمكنوا من إثبات أنفسهم:

- GameCIH هو أقوى وأسرع تطبيق ؛

- GameKiller هو أيضا لعبة تكسير جيدة.

- الحرية برنامج أبطأ.

دعونا ننظر في كل من المفرقعات. تعمل جميعها وفقًا لمبدأ ArtMoney ، وهو برنامج مشهور لاختراق الألعاب على الكمبيوتر.

ماذا يفعل المتسللون في أوقات فراغهم؟

على الرغم من أن العديد من المتسللين يتحدثون عنهم كمبرمجين ، فمن المحتمل أن يكون أكثر من ، على سبيل المثال ، امتلاك معرفة جيدة إلى حد ما بالرسومات أو الأجهزة. كونك مخترقًا ليس شيئًا تقدمه ، بل هو شيء يأتي إليك بطبيعة الحال. بالنسبة لمعظمهم ، لا يوجد تمييز واضح بين العمل واللعب ، أو بين الفن والعلم.

هل تريد تغييرات في الكلية؟ هل أنت ضعيف عندما تكون جديدًا في الجامعة؟ نحن حاليًا أفضل الهاكرز تصنيفًا على الإنترنت. ملفنا الشخصي قوي بما يكفي للتعامل مع أي مشروع ترميه علينا. إنه محترف متخصص في فضح غش الزوج وأي مشكلات قرصنة وتتبع أخرى. إذا كنت تريد اختراق أي قاعدة بيانات ، أو حذف السجلات ، أو تحسين درجة الائتمان ، أو موقع الويب ، أو البريد الإلكتروني ، تليفون محمول, شبكة اجتماعية، قم بتغيير درجاتك ، وابحث عن كلمة المرور المستهدفة لمعرفة ما إذا كانوا يغشون أم لا.

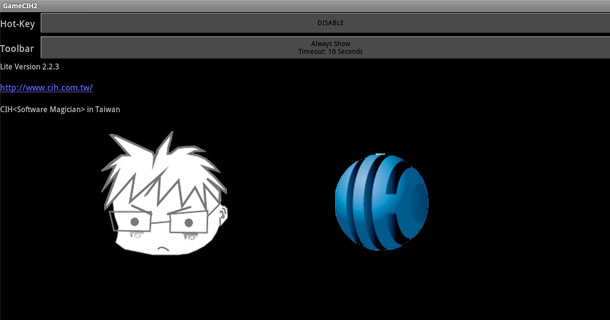

GameCIH

خوارزمية البرنامج بسيطة للغاية:

- بدء تطبيق.

- قم بتشغيل اللعبة المطلوبة. حدد المعامل الذي تريد زيادته.

- طوال هذا الوقت ، ستكون GameCIH في وضع مصغر في الزاوية اليسرى العليا. قم بتوسيعها عند تحديد المعلمة التي تحتاج إلى تغييرها وتذكر قيمتها.

- انقر فوق رمز العدسة المكبرة وحدد حقل رقم الإدخال. أدخل قيمة المعلمة المحددة مسبقًا فيه.

- إذا كان هناك خيار واحد فقط ، فقم فقط بتغيير القيمة إلى الخيار الذي تحتاجه. إذا كان هناك العديد منها ، فقم بتغيير المعلمة الأولية في اللعبة نفسها (على سبيل المثال ، إذا كان الأمر يتعلق بالمال ، فقم بشراء شيء ما أو كسب المال) ، ثم انقر فوق "+". كرر هذا الإجراء حتى يبقى خيار واحد.

- بعد الدخول ، انقر فوق "تعديل". مستعد!

كما ترى ، فإن العملية نفسها بسيطة للغاية. دعونا نفكر في تكسير آخر.

إن الشيء العظيم في هذه التطبيقات هو أنها مجانية تمامًا. شاهد فيديو Enter لمزيد من المعلومات. يمكننا تشغيل أي هجمات واختبارات من هذا التطبيق. لتشغيل نظام فحص المنفذ الهدف ، يجب أن تكون مباشرًا أو قيد التشغيل. تعمل أدواته المتنوعة معًا لدعم عملية الاختبار بأكملها ، بدءًا من التخطيط الأولي وتحليل سطح هجوم أحد التطبيقات ، إلى اكتشاف الثغرات الأمنية واستغلالها. تساعدك الواجهة البسيطة والبديهية على تقييم مستويات الأمان واكتشاف المتسللين وحل مشكلات الشبكة.

لعبة القاتل

يجب استخدام هذا البرنامج بالترتيب التالي:

- ابدأ اللعبة ، وحدد المعلمة لتغييرها وتذكر قيمتها.

- سجّل الدخول إلى GameKiller وأدخل القيمة الأولية في الحقل الفارغ.

- إذا كانت النتيجة هي نفسها ، قم بتغييرها. خلاف ذلك ، انتقل إلى عملية الاختيار كما تفعل مع GameCIH.

- بعد إدخال النتيجة الجديدة في النسخة النهائية ، انقر فوق "موافق" واستمتع بالنتيجة.

تنبيه: يجب إدخال أي قيم عددية ليس باستخدام لوحة مفاتيح الهاتف ، ولكن باستخدام الأرقام الموضحة أسفل الشاشة. أيضًا ، لا يمكن لـ GameKiller ولا GameCIH اختراق الألعاب من Creative Mobile بسبب نظام حماية البيانات المعقد.

شاهد الفيديو قبل استخدام هذه الأداة. يأتي مع نسخة مدفوعة ، ولكن هناك أيضًا العديد من الإصدارات المخترقة. في الإنترنت. هذا التطبيق يظهر فقط مدى ضعف شبكة منزلية. سهولة الاستخدام قم بتنزيل هذا التطبيق واختر محاكاة ساخرة لاستخدامها ثم انقر فوق ابدأ.

لا تستخدم هذا التطبيق على شبكات غير مصرح بها لأن مسؤولي الشبكة يعتبرون هذا التطبيق أداة قرصنة ضارة. يمكن أن يؤدي وظائف مختلفة: بدء تشغيل المسح وإيقافه وإيقافه مؤقتًا.

حرية

يمكن استخدام هذا الاختراق للعمل مع الألعاب التي يتم فيها تشفير البيانات (مثل ألعاب Creative Mobile). ومع ذلك ، فإنها ستعمل فقط في تلك العروض حيث يمكنك شراء شيء مقابل نقود حقيقية. تقوم Freedom بإنشاء محفظة Google محاكاة ، ومع ذلك ، ستكون جميع عمليات الشراء مجانية تمامًا لك. تقدم:

- قم بتشغيل البرنامج.

- حدد اللعبة التي تخطط لاختراقها من قائمة الألعاب المقترحة.

- لا تتردد في الذهاب إلى قسم التسوق والنقر على أي.

- ستكون التكلفة عليك صفر!

- قم بالشراء وكن راضيا عنه على الفور.

كما ترى ، فإن ألعاب القرصنة سهلة للغاية!