تفتح هذه المقالة سلسلة من المقالات حول تصميم بروتوكول RDP وأمانه. تحلل المقالة الأولى في هذه السلسلة التصميم والاستخدام والتقنيات الأساسية وراء هذا البروتوكول.

تفتح هذه المقالة سلسلة من المقالات حول تصميم بروتوكول RDP وأمانه. تحلل المقالة الأولى في هذه السلسلة التصميم والاستخدام والتقنيات الأساسية وراء هذا البروتوكول.

ستغطي المقالات التالية الموضوعات التالية بالتفصيل:

- تشغيل النظام الفرعي لأمان سطح المكتب البعيد

- تنسيق تبادل معلومات الخدمة في RDP

- نقاط ضعف وحلول الخادم الطرفي

- اختيار حسابات المستخدمين باستخدام بروتوكول RDP (التطورات بواسطة التقنيات الإيجابية في هذا المجال)

تاريخ RDP

تم إنشاء بروتوكول Remote Desktop بواسطة Microsoft لتوفير الوصول عن بُعد إلى خوادم ومحطات عمل Windows. بروتوكول RDPتم تصميمه لاستخدام موارد خادم طرفي عالي الأداء للعديد من محطات العمل الأقل إنتاجية. لأول مرة ، ظهر الخادم الطرفي (الإصدار 4.0) في عام 1998 كجزء من Windows NT 4.0 Terminal Server ، وقت كتابة هذه السطور (يناير 2009) احدث اصدار Terminal Server هو الإصدار 6.1 المضمن في توزيعات Windows 2008 Server و Windows Vista SP1. حاليًا ، يعد RDP هو بروتوكول الوصول عن بُعد الرئيسي لأنظمة عائلة Windows ، وتوجد تطبيقات العميل لكل من OC من Microsoft و Linux و FreeBSD و MAC OS X وما إلى ذلك.

عند الحديث عن تاريخ ظهور RDP ، لا يسع المرء إلا أن يذكر Citrix. تخصصت Citrix Systems في أنظمة متعددة المستخدمين وتقنيات الوصول عن بُعد في التسعينيات. بعد الحصول على ترخيص مصدر لـ Windows NT 3.51 في عام 1995 ، أصدرت الشركة إصدارًا متعدد المستخدمين من Windows NT يُعرف باسم WinFrame. في عام 1997 ، دخلت Citrix Systems و Microsoft في اتفاقية تستند بموجبها بيئة Windows NT 4.0 متعددة المستخدمين إلى تطورات تقنية Citrix. بدورها ، رفضت Citrix Systems توزيع نظام تشغيل كامل وحصلت على الحق في تطوير وتنفيذ ملحقات لمنتجات Microsoft. كانت هذه الامتدادات تسمى في الأصل MetaFrame. ظلت حقوق ICA (هندسة الحوسبة المستقلة) ، وهو بروتوكول تطبيق لتفاعل العملاء الرقيقين مع خادم تطبيق Citrix ، مع Citrix Systems ، وتم بناء بروتوكول Microsoft RDP على أساس ITU T.120.

في الوقت الحالي ، اشتعلت المنافسة الرئيسية بين Citrix و Microsoft في مجال خوادم التطبيقات للشركات الصغيرة والمتوسطة. تقليديًا ، تفوز الحلول القائمة على الخدمات الطرفية في الأنظمة التي تحتوي على عدد صغير من الخوادم من نفس النوع والتكوينات المماثلة ، بينما رسخت Citrix Systems نفسها بقوة في السوق للأنظمة المعقدة وعالية الأداء. يغذي المنافسة إطلاق حلول خفيفة الوزن للأنظمة الصغيرة من قبل Citrix والتوسع المستمر لوظائف Terminal Services بواسطة Microsoft.

دعنا نلقي نظرة على فوائد هذه الحلول.

قدرات الخدمات الطرفية:

- سهولة تثبيت التطبيقات من جانب العميل من خادم التطبيق

- الصيانة المركزية لجلسات المستخدم

- شرط الحصول على ترخيص للخدمات الطرفية فقط

قدرات حلول Citrix:

- سهولة التحجيم

- سهولة الإدارة والمراقبة

- سياسة التحكم في الوصول

- دعم منتجات الشركات الخارجية (IBM WebSphere ، BEA WebLogic)

جهاز الشبكة باستخدام خدمات المحطة الطرفية

تقترح Microsoft وضعين لاستخدام بروتوكول RDP:

- للإدارة (وضع الإدارة عن بعد)

- للوصول إلى خادم التطبيق (وضع الخادم الطرفي)

RDP في وضع المسؤول

يتم استخدام هذا النوع من الاتصال بواسطة جميع أنظمة تشغيل Microsoft الحديثة. تدعم إصدارات الخادم من Windows اتصالين متزامنين عن بُعد وتسجيل دخول محلي واحد ، بينما تدعم إصدارات العميل تسجيل دخول واحد فقط (محلي أو بعيد). للسماح بالاتصالات عن بُعد ، تحتاج إلى تمكين الوصول إلى سطح المكتب البعيد في خصائص محطة العمل.

RDP في وضع الوصول إلى الخادم الطرفي

هذا الوضع متاح فقط في إصدارات الخادم من Windows. عدد الاتصالات عن بعد في هذه الحالة ليس محدودًا ، لكنك تحتاج إلى تكوين خادم الترخيص (خادم الترخيص) وتنشيطه اللاحق. يمكن تثبيت خادم الترخيص على خادم طرفي وعلى عقدة شبكة منفصلة. لا تتوفر إمكانية الوصول عن بعد إلى الخادم الطرفي إلا بعد تثبيت التراخيص المناسبة على خادم الترخيص.

عند استخدام كتلة ملقم المحطة الطرفية وموازنة التحميل ، يلزم تثبيت خادم اتصال متخصص (خدمة دليل الجلسة). يقوم هذا الخادم بفهرسة جلسات المستخدم ، مما يسمح لك بتسجيل الدخول ، وكذلك إعادة تسجيل الدخول إلى الخوادم الطرفية العاملة في بيئة موزعة.

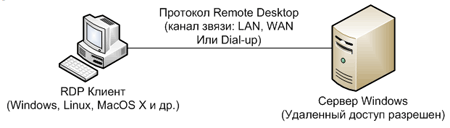

كيف يعمل RDP

سطح المكتب البعيد هو بروتوكول تطبيق يعتمد على TCP. بعد إنشاء الاتصال ، تتم تهيئة جلسة RDP في طبقة النقل ، حيث يتم التفاوض على معلمات نقل البيانات المختلفة. عند الانتهاء بنجاح من مرحلة التهيئة ، يبدأ الخادم الطرفي في إرسال مخرجات رسومية إلى العميل وينتظر الإدخال من لوحة المفاتيح والماوس. كإخراج رسومي ، يمكن أن يكون نسخة طبق الأصل من شاشة الرسوم ، يتم نقلها كصورة ، بالإضافة إلى أوامر لرسم الرسوم الأولية (مستطيل ، خط ، قطع ناقص ، نص ، إلخ). يعد نقل المخرجات باستخدام العناصر الأولية أولوية بالنسبة لبروتوكول RDP ، حيث إنه يوفر حركة المرور بشكل كبير ؛ ويتم إرسال الصورة فقط إذا كان الأمر مستحيلًا لسبب ما (لم يكن من الممكن الاتفاق على معلمات إرسال العناصر الأولية عند إنشاء جلسة RDP). يقوم عميل RDP بمعالجة الأوامر المستلمة ويعرض الصور باستخدام نظام الرسومات الفرعي الخاص به. يتم إرسال مدخلات المستخدم افتراضيًا باستخدام رموز المسح الضوئي للوحة المفاتيح. يتم إرسال إشارة الضغط والإفراج عن المفتاح بشكل منفصل باستخدام علم خاص.

يدعم RDP قنوات افتراضية متعددة ضمن اتصال واحد ، والتي يمكن استخدامها لتوفير وظائف إضافية:

- باستخدام طابعة أو منفذ تسلسلي

- إعادة توجيه نظام الملفات

- دعم الحافظة

- باستخدام نظام الصوت الفرعي

يتم التفاوض على خصائص الدوائر الافتراضية أثناء مرحلة إعداد الاتصال.

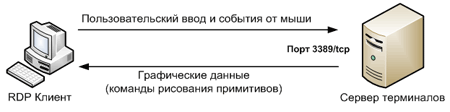

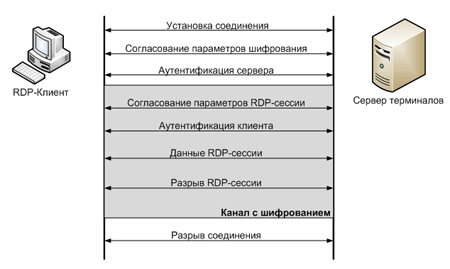

ضمان الأمن عند استخدام RDP

توفر مواصفات بروتوكول RDP أحد طريقتين للأمان:

- أمان RDP القياسي (نظام أمان فرعي مضمن)

- أمان RDP المحسن (نظام الأمان الفرعي الخارجي)

معيار أمان RDP

مع هذا النهج ، يتم تنفيذ المصادقة والتشفير والتكامل بالوسائل المضمنة في بروتوكول RDP.

المصادقة

تتم مصادقة الخادم على النحو التالي:

- عند بدء تشغيل النظام ، يتم إنشاء زوج من مفاتيح RSA.

- يتم إنشاء شهادة المفتاح العام (شهادة الملكية)

- يتم توقيع الشهادة بمفتاح RSA مضمّن في نظام التشغيل (يحتوي أي عميل RDP على المفتاح العام لمفتاح RSA المدمج هذا).

- يتصل العميل بخادم المحطة الطرفية ويتلقى شهادة الملكية

- يتحقق العميل من الشهادة ويتلقى المفتاح العام للخادم (يتم استخدام هذا المفتاح لاحقًا للتفاوض على معلمات التشفير)

يتم إجراء مصادقة العميل عن طريق إدخال اسم مستخدم وكلمة مرور.

التشفير

تم اختيار تشفير تيار RC4 كخوارزمية تشفير. اعتمادًا على إصدار نظام التشغيل ، تتوفر أطوال مفاتيح مختلفة من 40 إلى 168 بت.

الحد الأقصى لطول المفتاح لأنظمة تشغيل Winodws:

- Windows 2000 Server - 56 بت

- Windows XP و Windows 2003 Server - 128 بت

- نظام التشغيل Windows Vista و Windows 2008 Server - 168 بت

عند إنشاء اتصال ، بعد مفاوضات الطول ، يتم إنشاء مفتاحين مختلفين: لتشفير البيانات من العميل ومن الخادم.

نزاهة

يتم تحقيق تكامل الرسالة باستخدام خوارزمية إنشاء MAC (رمز مصادقة الرسالة) استنادًا إلى خوارزميات MD5 و SHA1.

بدءًا من Windows 2003 Server ، للامتثال لـ FIPS (معيار معالجة المعلومات الفيدرالية) 140-1 ، من الممكن استخدام خوارزمية 3DES لتشفير الرسائل وخوارزمية إنشاء MAC-SHA1 فقط لتحقيق التكامل.

تعزيز أمان RDP

يستخدم هذا النهج وحدات أمان خارجية:

- TLS 1.0

- CredSSP

يمكن استخدام TLS بدءًا من Windows 2003 Server ، ولكن فقط إذا كان عميل RDP يدعمه. تمت إضافة دعم TLS منذ إصدار عميل RDP 6.0.

عند استخدام TLS ، يمكن إنشاء شهادة الخادم باستخدام Terminal Services أو يمكنك تحديد شهادة موجودة من متجر Windows.

بروتوكول CredSSP هو مزيج من وظائف TLS و Kerberos و NTLM.

ضع في اعتبارك المزايا الرئيسية لبروتوكول CredSSP:

- التحقق من الإذن لتسجيل الدخول إلى نظام بعيد قبل إنشاء اتصال RDP كامل ، والذي يسمح لك بحفظ موارد الخادم الطرفي عندما بأعداد كبيرةروابط

- مصادقة قوية وتشفير TLS

- استخدام تسجيل الدخول الأحادي مع Kerberos أو NTLM

لا يمكن استخدام ميزات CredSSP إلا بتنسيق أنظمة التشغيلنظاما التشغيل Windows Vista و Windows 2008 Server. يتم تمكين هذا البروتوكول من خلال علامة استخدام مصادقة مستوى الشبكة في إعدادات الخادم الطرفي (Windows 2008 Server) أو إعدادات الوصول عن بُعد (Windows Vista).

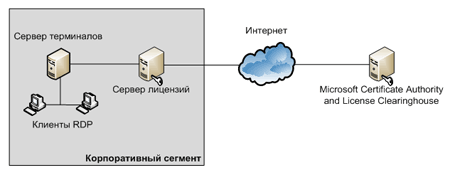

نظام ترخيص الخدمات الطرفية

عند استخدام RDP للوصول إلى التطبيقات في وضع العميل الرقيق ، يجب تكوين خادم ترخيص متخصص.

لا يمكن تثبيت تراخيص العميل الدائمة على الخادم إلا بعد المرور بإجراءات التنشيط ؛ قبل أن يمر ، من الممكن إصدار تراخيص مؤقتة بصلاحية محدودة. بعد التنشيط ، يتم تزويد خادم الترخيص بشهادة رقمية تؤكد ملكيته وأصالته. باستخدام هذه الشهادة ، يمكن لخادم الترخيص إجراء معاملات لاحقة مع قاعدة بيانات Microsoft Clearinghouse وقبول تراخيص العميل الدائمة للخادم الطرفي.

أنواع تراخيص العملاء:

- ترخيص وصول العميل المؤقت للخادم الطرفي

- ترخيص الجهاز (Device Terminal Server CAL)

- ترخيص المستخدم (User Terminal Server CAL)

- ترخيص للمستخدمين الخارجيين (موصل خادم طرفي خارجي)

رخصة مؤقتة

يتم إصدار هذا النوع من الترخيص للعميل عند الاتصال الأول بخادم المحطة الطرفية ، ويكون الترخيص صالحًا لمدة 90 يومًا. عند تسجيل الدخول بنجاح ، يستمر العميل في العمل بترخيص مؤقت ، وفي المرة التالية يحاول الخادم الطرفي استبدال الترخيص المؤقت بترخيص دائم ، إذا كان متوفرًا في المتجر.

ترخيص لكل جهاز

يتم إصدار هذا الترخيص لكل جهاز مادي يتصل بخادم التطبيق. يتم تحديد فترة صلاحية الترخيص بشكل عشوائي بين 52 و 89 يومًا. قبل 7 أيام من تاريخ انتهاء الصلاحية ، يحاول الخادم الطرفي تجديد الترخيص من خادم الترخيص في كل مرة يتصل فيها العميل.

ترخيص المستخدم

يوفر الترخيص لكل مستخدم مرونة إضافية من خلال السماح للمستخدمين بالاتصال من أجهزة متعددة. في التنفيذ الحالي للخدمات الطرفية ، لا توجد وسيلة للتحكم في استخدام تراخيص المستخدم ، أي لا ينخفض عدد التراخيص المتاحة على خادم الترخيص عند اتصال مستخدمين جدد. استخدام عدد غير كافٍ من التراخيص لاتصالات العميل ينتهك اتفاقية الترخيص مع Microsoft. لاستخدام تراخيص وصول العملاء للأجهزة وتراخيص وصول العميل الخاصة بالمستخدم على نفس الخادم الطرفي في نفس الوقت ، يجب تكوين الخادم ليعمل في وضع الترخيص لكل مستخدم.

ترخيص للمستخدمين الخارجيين

هذا نوع خاص من الترخيص مصمم لتوصيل المستخدمين الخارجيين بخادم طرفي مشترك. لا يفرض هذا الترخيص قيودًا على عدد الاتصالات ، ومع ذلك ، وفقًا لاتفاقية المستخدم (EULA) ، يجب تخصيص الخادم الطرفي للاتصالات الخارجية ، مما لا يسمح باستخدامه لخدمة الجلسات من مستخدمي الشركات. نظرًا لارتفاع السعر ، لا يتم استخدام هذا النوع من الترخيص على نطاق واسع.

يمكن تثبيت خادم الترخيص بأحد دورين:

- المجال أو خادم ترخيص مجموعة العمل

- خادم ترخيص المؤسسة (خادم ترخيص المؤسسة بالكامل)

تختلف الأدوار في كيفية تحديد موقع خادم الترخيص: عند استخدام دور المؤسسة ، يبحث الخادم الطرفي عن خادم الترخيص في دليل ActiveDirectory ، وإلا يتم إجراء البحث باستخدام طلب بث NetBIOS. يتم فحص كل خادم تم العثور عليه للتأكد من صحته باستخدام طلب RPC.

تقنيات واعدة للخدمات الطرفية

تعمل Microsoft بنشاط على الترويج لحلول خوادم التطبيقات ، كما يتم توسيع الوظائف ، ويتم تقديم وحدات نمطية إضافية. أكثر التقنيات تطوراً التي تبسط عملية تثبيت التطبيقات والمكونات المسؤولة عن تشغيل الخادم الطرفي في الشبكات العالمية.

تقدم Terminal Services for Windows 2008 Server الميزات التالية.

بروتوكول سطح المكتب البعيد RDP(بروتوكول سطح المكتب البعيد) يوفر الوصول عن بعد عبر شبكة إلى سطح المكتب لأجهزة الكمبيوتر التي تعمل بنظام التشغيل Windows. تُستخدم عند توصيل الأجهزة العميلة الرقيقة بخادم طرفي يعمل بنظام التشغيل Windows يقوم بتشغيل Microsoft Terminal Services. تم تطويره بواسطة Microsoft.

الدعم الرسمي RDPمتضمن في مشغل برامج وندوز 2008 و Windows Server 2003 و Windows Home Server و Windows XP Professional و Windows XP Media Center وإصدارات الكمبيوتر اللوحي و Windows Vista Ultimate وإصدارات Enterprise و Business. تتضمن كافة إصدارات Windows XP و Vista تطبيق عميل Remote Desktop Connection (RDC).

الملامح الرئيسية لبروتوكول RDP

- دعم تشفير RC-4 بطول مفتاح 128 أو 56 بت

- دعم بروتوكولات TLS (أمان طبقة النقل)

- مصادقة المستخدم باستخدام البطاقات الذكية (على الخادم عبر Microsoft Terminal Services)

- دعم صوت الكمبيوتر المحلي لتطبيقات الخادم الطرفي

- إعادة توجيه نظام الملفات - يسمح لك بالعمل مع ملفات الكمبيوتر المحلية على خادم طرفي بعيد

- إعادة توجيه الطابعة - يسمح لك بالطباعة إلى طابعة كمبيوتر محلية من التطبيقات التي تعمل على خادم طرفي بعيد

- إعادة توجيه المنفذ - يفتح الوصول إلى المنافذ التسلسلية والمتوازية للكمبيوتر المحلي للتطبيقات التي تعمل على خادم طرفي بعيد

- مشاركة الحافظة على كل من الكمبيوتر المحلي وعلى خادم طرفي بعيد

- عمق ألوان الشاشة: 24 أو 16 أو 15 أو 8 بت

على الرغم من حقيقة أن حزم بروتوكول RDP نفسها يتم إرسالها عبر الشبكة في شكل مشفر ، يمكن أن تتعرض الجلسة الطرفية نفسها لهجوم Man In The Middle ، حيث لا يقوم جزء الخادم أو جزء العميل بالتصديق المتبادل على حزم البيانات المرسلة والمستلمة. لذلك ، لبناء حلول آمنة تمامًا ، يجب عليك استخدام حماية RDP على مستوى SSL المقدم في Windows Server 2003 Service Pack 1.

الميزات الجديدة التي تم تقديمها في الإصدار السادس من RDP

- التطبيقات البعيدة.التشغيل المباشر للتطبيقات على الخادم في جلسة طرفية مخصصة دون فتح نافذة جلسة طرفية. دعم اقترانات ملفات الكمبيوتر المحلية - القدرة على تشغيل التطبيقات على الخادم لفتح مستند على الكمبيوتر المحلي وفقًا للملحق في اسم الملف.

- نوافذ غير ملحومة.محاكاة نافذة الكمبيوتر المحلية مع تشغيل التطبيق على خادم طرفي. المصادقة التلقائية على الخادم مع تفاصيل حساب المستخدم. الإنهاء التلقائي للجلسة الطرفية المقابلة عند إنهاء التطبيق.

- بوابة الخادم الطرفي.الدعم اتصالات RDPمن خلال خادم بوابة IIS باستخدام بروتوكول https. يوفر اتصالاً آمنًا بخادم طرفي يقع خلف محطة الفضاء الدولية في شبكة المنطقة المحلية للمؤسسة.

- نوافذ ايرو جلاس.دعم Windows Aero Glass بما في ذلك تجانس خط ClearType.

- مؤسسة Windows Presentation.مدعوم على أي عميل مثبت عليه .NET Framework 3.0.

- خدمات طرفية قابلة للتخصيص بالكامل بما في ذلك دعم البرمجة النصية من خلال Windows Management Instrumentation.

- تحسين إدارة النطاق الترددي لعملاء RDP.

- دعم لشاشات متعددة. تقسيم شاشة جلسة المحطة إلى شاشات متعددة. يعمل فقط مع أنظمة Windows Vista.

- عمق ألوان الشاشة: 32 ، 24 ، 16 ، 15 أو 8 بت

هذا البروتوكول ، المستخدم على نطاق واسع في شبكات الكمبيوتر الحديثة ، معروف لأي مسؤول نظام. باستخدامه ، يمكنك الاتصال بجهاز بعيد يعمل بنظام تشغيل Microsoft. سيكون لديك حق الوصول إلى سطح المكتب ونظام الملفات وما إلى ذلك. وبالتالي ، سيكون من الممكن تنفيذ الجزء الأكبر من الإعدادات والتدابير الوقائية ، دون الحاجة إلى التواجد المادي خلف شاشة الكمبيوتر البعيد.

هذا هو السبب في أن بروتوكول RDP هو أحد المكونات الرئيسية في ترسانة المتخصصين التقنيين. بدون مغادرة مكان عملك ، يمكنك إدارة جميع أجهزة الكمبيوتر المتاحة على الشبكة واستكشاف المشكلات التي نشأت وإصلاحها.

تاريخ المظهر

ظهر بروتوكول سطح المكتب البعيد ، وهو ما يشير إليه الاختصار RDP ، في عام 1998. سمح بروتوكول طبقة التطبيق هذا ، الذي تم تضمينه في ذلك الوقت في نظام التشغيل Windows NT 4.0 Terminal Server ، بفكرة التشغيل عن بُعد لتطبيقات الخادم العميل. كما تفهم ، ليس من الممكن دائمًا توفير جميع الوظائف بأجهزة كمبيوتر قوية ، وحتى في تلك السنوات الأولى ، تركت الإنتاجية الكثير مما هو مرغوب فيه.

يتمثل حل هذه المشكلة في البناء التالي: يقوم خادم قوي (أو مجموعة من الخوادم) بتنفيذ الجزء الأكبر من عمليات الحوسبة ، وتتصل به أجهزة الكمبيوتر / التطبيقات العميلة منخفضة الطاقة باستخدام بروتوكول RDP وتؤدي مهامها. وبالتالي ، في عقد المستخدم النهائي ، أصبح من الممكن العمل مع التطبيقات والبرامج المعقدة ، حتى مع الموارد المحدودة - بعد كل شيء ، وقع الحمل الرئيسي على الخادم ، ولم يتلق الكمبيوتر العميل سوى النتيجة الرئيسية للعملية على الشاشة .

وصف بروتوكول RDP

- بشكل افتراضي ، يتم استخدام منفذ TCP رقم 3389 للاتصال.

- كما ذكر أعلاه ، عند الاتصال ، من الممكن العمل مع الملفات الموجودة على جهاز بعيد

- لضمان الأمان ، يتم تنفيذ التشفير بمفاتيح 56 و 128 بت

- أيضًا لميزات الأمان ، يستخدم إمكانيات بروتوكولات TLS

- الحافظة المشتركة - يمكنك نسخ البيانات من جهاز بعيد ولصقها على جهاز الكمبيوتر المحلي الخاص بك.

- نفذت القدرة على توصيل الموارد المحلية بجهاز كمبيوتر بعيد.

- يوفر بروتوكول RDP الوصول إلى منافذ الكمبيوتر المحلية (التسلسلية والمتوازية)

مبدأ التشغيل

يعتمد بروتوكول RDP على ميزات مكدس بروتوكول TCP. بادئ ذي بدء ، يتم إنشاء اتصال بين العميل والخادم في طبقة النقل. ثم تبدأ جلسة RDP - في هذه المرحلة ، يتم الاتفاق على المعلمات الرئيسية: التشفير ، والأجهزة المتصلة ، وإعدادات الرسومات ، وما إلى ذلك.

بمجرد إعداد كل شيء ، تكون جلسة RDP جاهزة للعمل. تأتي الصورة الرسومية (نتيجة العمليات) التي تحدث نتيجة إرسال أوامر من لوحة المفاتيح أو الماوس إلى جهاز الكمبيوتر العميل من الخادم.

المصادقة

إذا تم تكوين أمان RDP ، فستحدث المصادقة على النحو التالي:

- عند تهيئة الاتصال ، يتم إنشاء زوج من مفاتيح RSA

- بعد ذلك ، يتم إنشاء شهادة مفتاح عام خاص.

- ينفذ نظام التشغيل عملية توقيع شهادة RSA بمفتاح

- بعد ذلك ، يتصل العميل بالخادم ، ويتلقى شهادة منه ، وإذا اجتاز الاختبار ، يتم تهيئة جلسة التحكم عن بعد

كيف تبدأ

أنظمة التشغيل مثل Windows XP و Vista و Seven بها برنامج عميل Remote Desktop Connection ممكّنًا افتراضيًا. لتشغيله ، تحتاج إلى الضغط على اختصار لوحة المفاتيح Win + R.، يتصل ماجستيرو اضغط يدخل.

بروتوكول RDP هو أداة ملائمة وفعالة وعملية للوصول عن بعد للأغراض الإدارية وللعمل اليومي.

نظرًا لأن تطبيقاته موجودة في كل مكان تقريبًا (منصات وأنظمة تشغيل مختلفة) ، وهناك العديد منها ، فأنت بحاجة إلى فهم جيد لقدراتها.

على أقل تقدير ، سيكون هذا ضروريًا لعدد من الأسباب:

- في كثير من الأحيان ، يتم استخدام حل آخر بدلاً من RDP (VNC ، Citrix ICA) لسبب بسيط - من المفترض أن "RDP المدمج هو الحد الأدنى ولا يعرف أي شيء."

- في العديد من الحلول المتعلقة بالتقنيات السحابية التي أصبحت عصرية الآن (نقل المكاتب إلى "العملاء الرقيقين" ، وتنظيم الخوادم الطرفية ببساطة) ، هناك رأي مفاده أن "RDP سيئ لأنه مدمج".

- هناك أسطورة قياسية حول حقيقة أنه "لا يمكن كشف RDP في الخارج بدون VPN ، فسوف ينكسر" (الأسطورة لها سبب منطقي ، لكنها لم تكن ذات صلة لفترة طويلة).

- حسنًا ، نظرًا لأننا نتحدث عن الأساطير ، فهناك رأي مفاده أنه "بعد التبديل من RDP إلى Citrix ، تنخفض حركة المرور عدة مرات". بعد كل شيء ، السيتريكس غالي الثمن ، وبالتالي فهو أكثر برودة بنسبة 157 ٪ على الأقل.

كل هذه الأساطير محض هراء ومزيج من "النصائح العملية" القديمة ذات الصلة بأيام NT 4.0 ، بالإضافة إلى التخيلات الصريحة التي ليس لها سبب للوجود. نظرًا لأن تكنولوجيا المعلومات هي علم دقيق ، فأنت بحاجة إلى معرفة ذلك. يعد بروتوكول RDP المضبوط جيدًا للإصدارات الجديدة ، مع مراعاة جميع الوظائف الجديدة ، أداة جيدة وموثوقة إلى حد ما لتنظيم الوصول عن بُعد.

لذلك سوف نقوم بما يلي:

- ذكر موجز لإصدارات RDP

- تكوين وضع أمان جلسة RDP

- تكوين التشفير لـ RDP

- ملزم بمحول ومنفذ معين

- قم بتغيير المنفذ القياسي إلى المنفذ المطلوب

- عمل إعدادات RDP منفصلة لمحولات الشبكة المتعددة

- إدراج NLA

- NLA و Windows XP

- كيفية تمكين CredSSP في XP

- اختيار الشهادة الصحيحة لـ RDP

- حظر الاتصالات عبر حسابات RDP بكلمة مرور فارغة

- تحسين سرعة RDP

- تحسين ضغط RDP

- إعداد ضغط RDP العام

- إعداد ضغط دفق الصوت RDP

- تحسين نسبة تدفق البيانات RDP

- تمكين طلب اتصال RPC آمن لـ RDP

هيا بنا نبدأ.

إصدارات بروتوكول RDP

البروتوكول له تاريخ طويل إلى حد ما يعود إلى NT 4.0. سنترك التفاصيل التاريخية جانباً لسبب بسيط - تشغيل هذه اللحظةمن المنطقي التحدث فقط عن إصدار RDP 7.0 ، الموجود في Windows Vista SP1 / Windows Server 2008 والذي تمت إضافته إلى Windows XP مجانًا عن طريق تثبيت SP3 وعميل RDP المحدث (الموجود على الرابط KB 969084). أفترض أن لديك على الأقل Windows XP ، وأن لديك / يمكنك تثبيت أحدث حزمة خدمة ، ولا تضيع وقتك في مناقشة مزايا RDP في Windows 2000 SP2 على NT 4.0 SP5.

تكوين وضع أمان جلسة RDP

من حيث المبدأ ، هذا هو أسهل جزء من المهمة. النقطة هي التالية. غير مبال إصدارات RDPيتم استخدام آليتين رئيسيتين لحماية الجلسة - مضمنة في RDP و "التفاف" الجلسة في TLS. المدمج ليس آمنًا بدرجة كافية ، والتوصية "لا يمكن لـ RDP الخروج إلا في VPN" حول هذا الموضوع. لذلك ، قم دائمًا بتمكين دعم TLS. هذا هو الحد الأدنى الذي يجب أن تبدأ به. ستكون القيود ما لم يكن إصدار الخادم أقل من Windows Server 2003 SP1 والعميل RDP 5.2 والإصدارات الأحدث ، ولكن أعتقد أن هذا قابل للحل تمامًا في نهاية عام 2011.

كيفية تمكين RDP عبر TLS

هناك العديد من الخيارات ، كما هو الحال دائمًا. الأول هو التمكين من خلال سياسة المجموعة. للقيام بذلك ، تحتاج إلى الانتقال إلى كائن نهج المجموعة المستهدفة (حسنًا ، أو تشغيل gpedit.msc محليًا على محطة العمل المنزلية الخاصة بك) وتحديد "تكوين الكمبيوتر" -> "قوالب الإدارة" -> "مكونات Windows" -> "البعيد مضيف جلسة سطح المكتب "->" الأمان "وتمكين طلب استخدام طبقة أمان محددة للاتصالات البعيدة هناك ، مع تحديد SSL (TLS 1.0) فيه فقط. يمكنك اختيار مفاوضات أكثر ليونة ، لكنني لا أوصي بذلك ، لأن. في الوقت الحالي هو مبتذلة أقل من المستوى المقبول للأمان. كشخص خلق السحب الخاصة بما يكفي مستوى عالالأمان ، يمكنني القول أن نقطة أخذ البيانات القيمة بشكل خاص إلى مركز بيانات بالقرب من لندن والذهاب إلى هناك باستخدام RDP الافتراضي هي صفر وهي بحث عن مشكلة.

يمكن أن يكون الأمر أسهل - افتح الأداة الإضافية "تكوين مضيف جلسة سطح المكتب البعيد" (يمكنك العثور عليها في mmc أو جاهز في قائمة "أدوات إدارية -> اتصالات سطح المكتب البعيد") ، حدد الاتصال المطلوب من قائمة الاتصالات (عادةً ما يكون كذلك واحد ويسمى RDP-Tcp) ، وافتح الخصائص ، بعد - علامة التبويب عام وحدد طبقة الأمان المطلوبة هناك.

لكي يعمل TLS ، يلزم وجود شهادة رقمية (على الأقل من جانب الخادم). عادة ما يكون موجودًا بالفعل (يتم إنشاؤه تلقائيًا) ، تأكد من توفره ، وسنتحدث عن كيفية جعله جيدًا لاحقًا. في حين أنه من الضروري أن يكون الأمر ببساطة ، وإلا فلن ينجح.

إعداد التشفير لـ RDP

4 خيارات تشفير ستكون متاحة للتكوين. دعونا نفكر في كل منهم.

وضع التشفير المنخفض RDP

الوضع الأكثر "لا". إرث الأوقات العصيبة وإصدارات RDP 5.x. يمكنه التفاوض على التشفير على أساس 56 بت DES أو 40 بت RC2 ، وهو أمر غير جاد في الوقت الحالي. غير ضروري وخطير. على سبيل المثال ، إذا قمت بتمكينه ، فلن يتم تمكين TLS ، لأن سيرفض TLS بالفعل التفاوض على مثل هذه الأصفار الضعيفة التي يوفرها هذا الخيار.

وضع التشفير المتوافق مع عميل RDP

وضع "لا شيء" الثاني. إرث الأوقات العصيبة وإصدارات RDP 5.x. ستحاول ما يصل إلى 128 بت RC4 ، لكن استقر على DES / RC2 على الفور. غير ضروري وخطير. أيضًا غير متوافق مع TLS.

وضع التشفير العالي RDP

الوضع الأدنى المسموح به. يتطلب على الأقل 128 بت RC4. يعمل مع جميع الخوادم بدءًا من Windows 2000 Server مع HEP.

وضع تشفير FIPS140-1 RDP

بالضبط ما هو مطلوب. ستدعم الخوارزميات المتماثلة الحديثة ولن تدعم صراحة RC2 و RC4 و DES المفردة ، كما ستفرض أيضًا خوارزمية SHA-1 لاستخدامها في حساب التكامل (رمز مصادقة الرسائل - MAC) ، وليس MD5. قم دائمًا بتمكين هذا الخيار ، يكاد يكون من المستحيل العثور على خادم لا يعرف كيفية 3DES أو AES أو SHA-1.

أين هذا الإعداد؟ افتح الأداة الإضافية "تكوين مضيف جلسة سطح المكتب البعيد" (يمكنك العثور عليها في mmc أو جاهز في قائمة "أدوات إدارية -> اتصالات سطح المكتب البعيد") ، حدد الاتصال المطلوب من قائمة الاتصالات (عادةً ما يكون واحدًا ويسمى RDP -Tcp) ، وافتح الخصائص ، ثم علامة التبويب عام وهناك حدد مستوى التشفير المطلوب.

نحن نربط RDP بمحول ومنفذ معين

لكي يعمل الخادم بأمان وبشكل متوقع (على سبيل المثال ، لا تبدأ في قبول الاتصالات من محول شبكة مضاف حديثًا) ، يجب عليك تحديد الواجهات التي يجب أن تقبل خدمة خادم RDP الاتصالات عليها. بالإضافة إلى ذلك ، غالبًا ما يكون من المفيد تبديل المنفذ الذي يستمع الخادم إليه للاتصالات. بالطبع ، يمكنك القيام بذلك عن طريق نشر خادم باستخدام RDP من خلال نوع من البوابات ، ولكن يمكنك القيام بذلك بدونه. مثل هذه الإجراءات التي تبدو أساسية في الواقع ستقلل بشكل كبير من النسبة المئوية لأطفال البرامج النصية الأغبياء الذين يتحققون من المنافذ المعروفة باستخدام "أداة قوية" أخرى.

كيفية ربط خدمة RDP بمحول شبكة معين أو القيام بـ RDP متعددة بإعدادات مختلفة لمحولات مختلفة

افتح الأداة الإضافية "تكوين مضيف جلسة سطح المكتب البعيد" (يمكنك العثور عليها في mmc أو جاهز في قائمة "أدوات إدارية -> اتصالات سطح المكتب البعيد") ، حدد الاتصال المطلوب من قائمة الاتصالات (عادةً ما يكون واحدًا ويسمى RDP -Tcp) ، وافتح الخصائص ، ثم علامة التبويب واجهات الشبكة. في ذلك ، يمكنك تحديد واجهة واحدة محددة لانتظار الاتصال ، بالإضافة إلى تحديد عدد الجلسات المتزامنة.

إذا كان لديك العديد من الواجهات ، وتحتاج ، على سبيل المثال ، لتتمكن من الاتصال من خلال 2 من 5 واجهات متاحة ، فستحتاج إلى ربط RDP-Tcp الافتراضي بمحول واحد ، ثم انتقل إلى قائمة الإجراء وحدد إنشاء اتصال جديد هناك. يمكن أن يستمع الاتصال إما على جميع الواجهات أو على واجهة واحدة ، وفي حالة رغبتك في الاستماع على واجهات N ، فسيتعين عليك إنشاء اتصالات N.

وفقًا لذلك ، إذا كانت لديك المهمة "بحيث يستمع RDP إلى منفذ واحد على واجهة ، وعلى منفذ آخر على الآخر" ، فيمكن حلها بنفس الطريقة - فك ربط RDP-Tcp الافتراضي من جميع المحولات وربطه بـ واحد محدد ، ثم قم بإنشاء اتصال RDP- جديد وقم أيضًا بالربط بواجهة الشبكة المطلوبة.

كيفية ربط خدمة RDP بمنفذ غير افتراضي

المنفذ الافتراضي هو 3389 TCP. بالمناسبة ، لا تنس السماح لها في مرشح الحزمة. حسنًا ، إذا كنت تريد آخر ، فأنت بحاجة إلى الانتقال إلى مفتاح التسجيل

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp

وتصحيح قيمة PortNumber فيه. ضع في اعتبارك أن مراقبة النزاعات من حيث شغل المنفذ هي على ضميرك ، فهو نفسه ، بعد أن اكتشف أن المنفذ الذي عينته مشغول ، لن يكون قادرًا على "القفز" إلى أي مكان.

تمكين NLA - مصادقة مستوى الشبكة

ظهرت ميزة NLA في NT 6.0 ، وأضيفت لاحقًا القدرة على استخدامها جزئيًا في الإصدار السابق من نظام التشغيل عن طريق تثبيت SP3 لنظام التشغيل XP.

جوهر هذه الوظيفة بسيط للغاية. في إصدارات RDP قبل الإصدار 6.0 ، عند الاتصال عبر عميل RDP ، يجب عليك إظهار نافذة تسجيل الدخول قبل المصادقة - أي العرض الأول ، وبعد ذلك سيحاول الدخول إلى النظام. هذا يخلق ثغرة أمنية بسيطة - يمكن تحميل الخادم بشكل زائد بمجموعة من الطلبات "دعني أحاول بدء جلسة جديدة" ، وسيضطر إلى الاستجابة لجميع الطلبات من خلال إنشاء جلسة وانتظار دخول المستخدم. في الواقع ، هذه فرصة DoS. كيف يمكن التعامل مع هذا؟ من المنطقي أننا بحاجة إلى وضع مخطط يكون الغرض منه مطالبة العميل ببيانات الاعتماد في أقرب وقت ممكن. الأمثل - أن يكون لديك شيء مثل kerberos في المجال. هذا ما تم فعله NLA يحل مشكلتين:

- يتم مصادقة العميل قبل بدء جلسة المحطة.

- يصبح من الممكن نقل البيانات من العميل المحلي SSP إلى الخادم ، أي يبدأ الدخول الموحد في العمل.

يتم تنفيذ ذلك من خلال موفر أمان جديد - CredSSP. يمكنك قراءة المواصفات الفنية الخاصة به ، حسنًا ، ببساطة ، يجب عليك دائمًا تشغيل هذه الوظيفة. بالطبع ، مع الأخذ في الاعتبار أنه لعملها من الضروري أن:

- كان نظام تشغيل العميل (الذي تم الاتصال به) هو Windows XP SP3 والإصدارات الأحدث.

- كان نظام تشغيل الخادم (الذي سيتم الاتصال به) هو Windows Server 2008 والإصدارات الأحدث.

ملاحظة: على الرغم من أن نواة Windows Server 2003 أحدث من XP (5.2 مقابل 5.1) ، هناك تحديث لنظام التشغيل Windows XP يضيف دعمًا لـ NLA ، ولكن ليس لنظام التشغيل Windows Server 2003. أي ، حتى إذا قمت بالاتصال من أكثر إصدار يمكن الوصول إليه - Windows Server 2003 R2 SP2 مع جميع التصحيحات ، فلن تكون قادرًا على الاتصال بخادم يتطلب NLA ويكون خادمًا يدعم NLA. واحسرتاه.

كيف يتم تمكين NLA من جانب خادم RDP

أفضل رهان هو تمكين NLA على جميع الخوادم عبر نهج المجموعة. للقيام بذلك ، انتقل إلى كائن نهج المجموعة المستهدفة وحدد "تكوين الكمبيوتر" -> "قوالب الإدارة" -> "مكونات Windows" -> "مضيف جلسة سطح المكتب البعيد" -> "الأمان" وقم بتمكين طلب مصادقة المستخدم للخيار هناك اتصالات عن بعد باستخدام مصادقة طبقة الشبكة.

يمكن أيضًا تمكينه محليًا. يتم ذلك عن طريق الاتصال بالقائمة الفرعية Properties (القائمة الفرعية القياسية للكمبيوتر) وتحديد علامة التبويب Remote هناك ، حيث سيكون هناك خيار من ثلاثة خيارات - رفض اتصالات RDP لهذا المضيف ، والسماح بالاتصالات عبر أي RDP ، والسماح فقط باستخدام NLA . قم دائمًا بتمكين خيار NLA ، فهذا يحمي الخادم بشكل أساسي.

NLA و Windows XP

إذا كان لديك نظام التشغيل Windows XP ، فيمكنك أيضًا استخدام هذه الميزة. العبارة الشائعة "يحتاج NLA إلى نظام Vista على الأقل ، هذا ما فعلته Microsoft للترقية" خاطئة. تضيف Service Pack 3 تطبيق CredSSP الذي يسمح لك بتفويض بيانات اعتماد العميل التي يحتفظ بها SSP المحلي إلى الخادم. وهذا يعني ، ببساطة ، أنه مصمم خصيصًا بحيث يمكنك مع Windows XP الاتصال بالأنظمة باستخدام NT 6.0+. لن يكون من الممكن الاتصال بـ Windows XP SP3 نفسها بهذه الوظيفة ، سيكون دعم NLA جزئيًا (لذلك ، لا يمكن إنشاء خادم RDP مع دعم لتوصيل العملاء باستخدام NLA من Windows XP باستخدام الطرق القياسية ، سيكون Windows XP فقط عميل متوافق مع NLA).

ملاحظة: NLA موجود منذ NT 6.0 ، وهو جزء من مجموعة من التقنيات تسمى RDP 6.0. لا توفر حزمة الخدمة الثالثة لنظام التشغيل XP 6.0 RDP فحسب ، بل توفر القدرة على ذلك إعدادات RDPالإصدار 7.0 ، وهو أمر إيجابي تمامًا (على سبيل المثال ، الإصدار 7.0 من RDP ، بخلاف 6.0 ، يحتوي على EasyPrint وصوت ثنائي الاتجاه وبعض الأشياء الأخرى التي تحول عميل RDP على نظام التشغيل Windows XP مع جميع عمليات الاحتيال إلى نظام عملي إلى حد ما). هذه كلمة عن Microsoft السيئة ، والتي أجبرت الجميع بشكل رهيب على الترقية من Windows XP إلى نظام Vista السيئ والسيء للغاية ، حتى في حزمة الخدمة المجانية لمنتج 2001 ، تم حياكتها في نظام فرعي RDP أحدث من ذلك الذي جاء مع Vista ، صدر في عام 2006.

تحتاج إلى تمكين هذه الوظيفة بشكل صريح ، لأنه على الرغم من حقيقة أن Service Pack 3 تضيف dll موفر تشفير جديدًا ، إلا أنها لا تتضمنها.

كيفية تمكين CredSSP في XP

مرة أخرى ، يتم تنفيذ هذه العملية بشكل صارم بعد تثبيت Service Pack 3 على نظام التشغيل Windows XP ، وفي سياق محادثتنا ، هناك حاجة إلى الاتصال بالخوادم الأخرى عبر RDP 6.1 باستخدام NLA.

تتمثل الخطوة الأولى في توسيع قائمة حزم الأمان.

للقيام بذلك ، سنفتح مفتاح التسجيل

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa

والعثور على قيمة حزم الأمان فيه. اضغط على الزر الأيمن وحدد "تعديل" (ليس تعديل البيانات الثنائية ، ولكن فقط قم بالتعديل). ستكون هناك قائمة مثل "اسم الحزمة على كل سطر". نحن بحاجة إلى إضافة tspkg هناك. يجب ترك الباقي. مكان الإضافة ليس حرجا.

الخطوة الثانية هي ربط المكتبة.

سيكون المفتاح مختلفًا:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders

سوف تحتاج إلى العثور على قيمة SecurityProviders فيه (لاحظ ، كما في الحالة السابقة ، هذا ليس مفتاحًا فرعيًا ، ولكنه قيمة) ، وتعديله عن طريق القياس ، فقط بإضافة ملف credssp.dll. مرة أخرى ، لا داعي للمس باقي القائمة.

يمكن الآن إغلاق محرر التسجيل. بعد هذه العمليات ، سيحتاج النظام إلى إعادة التشغيل ، لأن. مقدمو العملات المشفرة هم بالتأكيد شيء لن يتم انتقاؤه أثناء التنقل ، وهذا أفضل من كونه سيئًا.

اختيار الشهادة الصحيحة لـ RDP

إذا كان لديك خيار استخدام شهادة غير افتراضية لـ RDP ، فمن الأفضل استخدام تلك الشهادة. لن يؤثر ذلك على أمان الجلسة في حد ذاتها ، ولكنه سيؤثر على أمان الاتصال وملاءمته. يجب أن تحتوي الشهادة المستخدمة على النحو الأمثل على النقاط التالية:

- اسم (في الموضوع أو SAN) يطابق الاسم الذي أدخله العميل المتصل بالخادم حرفًا بحرف.

- امتداد CDP عادي يشير إلى CRL عاملة (يفضل أن يكون اثنان على الأقل - OCSP وثابت).

- حجم المفتاح المطلوب هو 2048 بت. المزيد ممكن ، لكن كن على دراية بقيود CAPI2 في XP / 2003.

- لا تجرب خوارزميات التوقيع / التجزئة إذا كنت بحاجة إلى اتصالات من جانب XP / 2003. باختصار - حدد SHA-1 ، هذا يكفي.

سوف أسهب في الحديث أكثر قليلاً عن إصدار شهادة خاصة لخادم RDP.

قالب شهادة خاص لخوادم RDP

سيكون مثاليًا إذا كانت شهادة RDP لا تستند إلى القالب المعتاد (مثل خادم الويب) وفي حقل "نهج التطبيق" (والذي سيُطلق عليه في الشهادة اسم Enchanced Key Usage - EKU) معيار مصادقة العميل و قيم مصادقة الخادم ، ولكن أضف القالب الخاص بك ، والذي سيحتوي على قيمة التطبيق الوحيدة والخاصة التي لم تتم إضافتها بواسطة الطرق القياسية - مصادقة سطح المكتب البعيد. يجب إنشاء قيمة سياسة التطبيق هذه يدويًا ، وسيكون معرف الكائن الخاص بها هو 1.3.6.1.4.1.311.54.1.2 ، وبعد ذلك ، يمكنك بالفعل إنشاء نموذج شهادة جديد ، يمكنك على أساسه إصدار شهادة على وجه التحديد " شحذ "لخادم RDP.

لأتمتة هذه العملية بالكامل ، امنح القالب الجديد اسمًا يمكن التنبؤ به - على سبيل المثال ، "RDPServerCert" - وانتقل إلى كائن نهج المجموعة ، وهناك افتح تكوين الكمبيوتر -> السياسات -> القوالب الإدارية -> مكونات Windows -> خدمات سطح المكتب البعيد -> مضيف جلسة سطح المكتب البعيد -> الأمان. حدد خيار قالب شهادة مصادقة الخادم وقم بتمكينه ، وفي حقل القيمة أدخل الاسم - لقد صنعنا RDPServerCert. الآن جميع مضيفي المجال الذين يندرجون ضمن هذه السياسة ، إذا تم تمكين RDP عليهم ، فانتقلوا إلى المرجع المصدق بأنفسهم ، وطلبوا شهادة بناءً على القالب المحدد إذا لم يكن لديهم واحدًا ، واجعلوه تلقائيًا لحماية اتصالات RDP. بسيطة ومريحة وفعالة.

حظر الاتصالات عبر حسابات RDP بكلمة مرور فارغة

تافه ، لكن ليس من الضروري نسيانها.

لحظر اتصال الحسابات بدون كلمات مرور بـ RDP ، انتقل إلى إعداد كائن نهج المجموعة: تكوين الكمبيوتر -> إعدادات Windows -> إعدادات الأمان -> السياسات المحلية -> خيارات الأمان وقم بتعيين "الحسابات: تقييد استخدام الحساب المحلي لكلمات المرور الفارغة على وحدة تسجيل الدخول فقط "إلى ممكّن. لا تتردد في التحقق من أن هذا هو الحال.

تكوين ACL لاتصال RDP

بشكل افتراضي ، يجب أن يكون لديك إذن وصول صريح للمستخدم أو إذن وصول ضيف للاتصال بخادم RDP.

لدى المجموعات المحلية Administrators و Remote Desktop Users هذا الإذن. من الأفضل استخدام مجموعة Remote Desktop Users للتحكم في الوصول إلى خادم RDP ، وإضافة مجموعات المجال الضرورية إليه ، بدلاً من المستخدمين الفرديين. قم بتعديل محتويات علامة التبويب "الأمان" في إعدادات خصائص RDP-Tcp فقط كحل أخير ، وأفضل ما في الأمر هو إضافة مجموعة "اسم مضيف RDP المحظور" ، والتي تم رفض وصول RDP بشكل صريح إلى المضيف المحدد.

تحسين سرعة RDP

يعد تحسين سرعة RDP موضوعًا واسعًا إلى حد ما ، لذلك سأقسمه إلى أجزاء. في هذه الطريقة ، ستكون هناك تلك الطرق التي ستقلل من الحمل على البروتوكول قبل الضغط وقبل تحسين طبقة الشبكة.

Chroma (عمق البت)

في الإصدار 7.0 من RDP وما فوق ، تتوفر خيارات 32 و 16 و 8 بت. إذا كنا نتحدث عن العمل ، فستكون 16 بتًا كافية لذلك. سيؤدي هذا إلى تقليل الحمل على القناة بشكل كبير ، وأحيانًا أكثر من مرتين ، وهو أمر مفاجئ ولكنه حقيقي. 8 بت ، بالطبع ، ممكن أيضًا ، لكنها ستبدو مخيفة بشكل مؤلم. 16 بت مقبولة تمامًا.

ملاحظة: في Windows Server 2008 R2 ، لم تعد الاتصالات ذات 8 بت متوفرة.

قم بتمكين معلمة Limit Maximum Color Depth على الخادم ، أو قم بنفس الشيء في إعدادات عميل RDP.

تعطيل ClearType

عند إيقاف تشغيل ClearType ، لا يرسل بروتوكول RDP صورة ، بل يرسل أوامر لرسم الأحرف. عند التمكين ، فإنه يعرض صورة من جانب الخادم ويضغطها ويرسلها إلى العميل. هذا مضمون ليكون أقل كفاءة بعدة مرات ، لذا فإن تعطيل ClearType سيؤدي إلى تسريع سير العمل بشكل كبير وتقليل وقت الاستجابة. سوف تتفاجأ بكم.

يمكن القيام بذلك على مستوى إعدادات العميل وعلى جانب الخادم (خيار عدم السماح بتجانس الخط في قسم بيئة الجلسة البعيدة في تكوين الكمبيوتر -> السياسات -> القوالب الإدارية -> مكونات Windows -> خدمات سطح المكتب البعيد -> مضيف جلسة سطح المكتب البعيد).

إزالة الخلفية

إن فرض إزالة إعداد RD Wallpaper ضمن بيئة الجلسة البعيدة في تكوين الكمبيوتر -> السياسات -> القوالب الإدارية -> مكونات Windows -> خدمات سطح المكتب البعيد -> مضيف جلسة سطح المكتب البعيد سيحسن بشكل كبير من حالة إعادة رسم شاشة جلسة المحطة الطرفية. تم التحقق من بقاء المستخدمين الذين ليس لديهم قطط على سطح المكتب بشكل طبيعي.

تمكين وتكوين ذاكرة التخزين المؤقت للصور

إذا كان لدى العميل ذاكرة وصول عشوائي (RAM) كافية ، فمن المنطقي تمكين وتكوين التخزين المؤقت للصور النقطية. سيسمح لك ذلك بربح ما يصل إلى 20-50٪ من عرض النطاق الترددي. للتثبيت ، ستحتاج إلى إدخال المفتاح

HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ عميل الخادم الطرفي \

وإنشاء معلمات BitmapPersistCacheSize و BitmapCacheSize هناك ، كلا النوعين من DWORD 32.

تحدد المعلمة BitmapPersistCacheSize حجم ذاكرة التخزين المؤقت على القرص بالكيلو بايت. القيمة الافتراضية هي 10. ومن المنطقي زيادة هذه المعلمة إلى 1000 على الأقل.

تشير المعلمة BitmapCacheSize إلى الحجم بالكيلو بايت لذاكرة التخزين المؤقت في ذاكرة الوصول العشوائي. القيمة الافتراضية هي 1500. من المنطقي زيادة هذه المعلمة إلى 5000 على الأقل. سيكون هذا 5 ميغا بايت فقط لكل جلسة عميل ، مع مقاييس ذاكرة الوصول العشوائي الحديثة ، هذا ليس مهمًا ، وحتى إذا أدى إلى زيادة في الأداء بنسبة 10٪ ، ستدفع بالفعل عن نفسها. بالمناسبة ، يمكن تصحيح نفس المعلمة في ملف .rdp أيضًا ؛ إذا قمت بحفظ اتصال RDP الخاص بك ، ثم قمت بفتح الملف باستخدام المفكرة ، فمن بين المعلمات يمكنك إضافة شيء مثل bitmapcachesize: i: 5000 ، حيث 5000 هو 5 ميجابايت من ذاكرة التخزين المؤقت.

تعطيل تكوين سطح المكتب

يجلب تكوين سطح المكتب كل أنواع "الأشياء الجميلة" مثل Aero وأصدقائه ويستهلك بشكل ملحوظ عرض النطاق الترددي. للعمل ليس ضارًا وضارًا. يجب تعيين خيار السماح بتكوين سطح المكتب لجلسات RDP في قسم بيئة الجلسة البعيدة في تكوين الكمبيوتر -> السياسات -> القوالب الإدارية -> مكونات Windows -> خدمات سطح المكتب البعيد -> مضيف جلسة سطح المكتب البعيد على معطل.

تحسين إعدادات مدير نافذة سطح المكتب

الإعدادات الموجودة في قسم بيئة الجلسة البعيدة من تكوين الكمبيوتر -> السياسات -> القوالب الإدارية -> مكونات Windows -> Desktop Window Manager سيتحكم في العرض "الجميل" للقوائم المنزلق للخارج وما شابه. هناك ثلاثة منهم - لا تسمح بالرسوم المتحركة للنافذة ، ولا تسمح بتركيبات سطح المكتب ولا تسمح باستدعاء Flip3D. يجب تبديلهم جميعًا إلى الوضع الممكّن ، أي بشكل أساسي ، قم بتعطيل كل هذه الميزات.

تعطيل إعادة توجيه الأجهزة غير المستخدمة

إذا كنت لا تخطط لتوصيل فئات معينة من الأجهزة (على سبيل المثال ، منافذ COM و LPT) ، أو الصوت ، فمن المنطقي تعطيل القدرة على إعادة توجيهها من جانب الخادم. حتى لا يضيع العملاء الذين لديهم إعدادات عميل RDP الافتراضية وقت الاتصال في التفاوض على الوظائف غير المستخدمة. يتم ذلك في نفس المكان مثل باقي إعدادات الخادم ، في خصائص RDP-Tcp ، علامة التبويب إعدادات العميل (في نفس المكان الذي أجرينا فيه الإعدادات بعمق اللون) ، قسم إعادة التوجيه.

إعداد المنطق العام لتحسين البيانات المرئية RDP

سيتحكم خيار يسمى تحسين التجربة المرئية لجلسات RDP ، الموجود ضمن بيئة الجلسة البعيدة في تكوين الكمبيوتر -> السياسات -> القوالب الإدارية -> مكونات Windows -> خدمات سطح المكتب البعيد -> مضيف جلسة سطح المكتب البعيد -> بيئة الجلسة البعيدة ، في الطريقة سوف يدرك RDP البيانات المرئية - كوسائط متعددة أو كنص. هذا ، بشكل تقريبي ، هو "تلميح" لخوارزمية الضغط حول كيفية التصرف بشكل أكثر كفاءة. وفقًا لذلك ، للعمل ، سوف تحتاج إلى تعيين هذه المعلمة على Text ، وإذا كنت تريد الكثير من لافتات الفلاش الجميلة ، HTML5 ومشاهدة مقاطع الفيديو - أفضل خيارالوسائط المتعددة الغنية.

تحسين ضغط RDP

لقد قطع الضغط في RDP شوطًا طويلاً. وفقًا لـ RDP 5.2 ضمناً ، كان هناك نظام فرعي للضغط ("ضاغط") ، يحمل الاسم الداخلي "الإصدار 1" - وهو الخيار الأبسط والأسهل من حيث تحميل معالج العميل ، ولكنه الأسوأ من حيث تحميل حركة مرور الشبكة. صنع RDP 6.0 "الإصدار 2" الذي تم تحسينه بشكل طفيف من حيث كفاءة الضغط. نحن مهتمون بـ "الإصدار 3" ، والذي يعمل فقط عند الاتصال بـ Windows Server 2008 والخوادم الأقدم. إنه يضغط بشكل أفضل على الإطلاق ، وتكلفة وقت المعالج ، مع مراعاة قوة أجهزة الكمبيوتر الحديثة ، ضئيلة.

يمكن أن يصل المكسب عند تشغيل V3 ، وفقًا للاختبارات ، إلى 60 ٪ ، وبشكل عام ، حتى بدون اختبارات ، يكون ملحوظًا للعين.

كيفية تمكين الضغط الأمثل في RDP

هذا هو إعداد العميل. افتح تكوين الكمبيوتر -> السياسات -> القوالب الإدارية -> مكونات Windows -> خدمات سطح المكتب البعيد -> مضيف جلسة سطح المكتب البعيد -> بيئة الجلسة البعيدة في GPO المطلوب ، حدد خيار تعيين خوارزمية ضغط لبيانات RDP هناك ، وقم بتمكينه وحدد تحسين لاستخدام نطاق ترددي أقل للشبكة.

ملاحظة: يتساءل الكثير من الناس عن سبب وجود خيار "تعطيل الضغط" في القائمة. يعد هذا ضروريًا عندما يتم ضغط جلسات RDP بواسطة جهاز خارجي يعمل على تحسين اتصالات WAN ، مثل Cisco WAAS. في حالات أخرى ، بالطبع ، لا فائدة من تعطيل الضغط.

إعداد ضغط دفق الصوت

يوفر RDP 7.0 قدرة كبيرة على التحكم في جودة ضغط دفق الصوت الوارد (أي الصوت الذي ينتقل من الخادم إلى العميل). هذا مفيد للغاية - على سبيل المثال ، إذا كنت تعمل على خادم طرفي ، فبغض النظر عن أي خدمة تبدو مثل "وصلت الرسالة إلى ICQ" ، لا يتم التخطيط للبعض الآخر بشكل خاص. لا معنى لدفق صوت غير مضغوط بجودة القرص المضغوط من الخادم إذا لم يكن ذلك ضروريًا للعمل. وفقًا لذلك ، تحتاج إلى ضبط مستوى ضغط دفق الصوت.

سيُطلق على هذا الإعداد تحديد جودة تشغيل الصوت ويقع في قسم إعادة توجيه الجهاز والموارد في تكوين الكمبيوتر -> السياسات -> القوالب الإدارية -> مكونات Windows -> خدمات سطح المكتب البعيد -> مضيف جلسة سطح المكتب البعيد. سيكون هناك ثلاثة خيارات:

- عالي - سيذهب الصوت بدون ضغط. عمومًا. أي أنه سيقع تحت الضغط العام لبروتوكول RDP ، ولكن لن يتم تنفيذ ضغط صوت محدد (مع فقدان الجودة).

- متوسط - يتكيف الضغط مع القناة حتى لا يزيد التأخير في إرسال البيانات.

- ديناميكي - يتكيف الضغط ديناميكيًا مع القناة بحيث لا يتجاوز التأخير 150 مللي ثانية.

اختيار واحد الحق. كما تعلم ، من الأفضل اختيار Dynamic للعمل المكتبي.

تحسين نسبة تدفقات البيانات في RDP

حركة جلسة RDP ليست شيئًا موحدًا. على العكس من ذلك ، فمن الواضح تمامًا أنه مقسم إلى تدفقات بيانات الجهاز المعاد توجيهها (على سبيل المثال ، نسخ ملف من مضيف محلي إلى خادم طرفي) ، ودفق صوتي ، وتقديم دفق أوامر بدائي (يحاول RDP إرسال أوامر بدائية تقديم ، ونقل الصور النقطية كحل أخير) ، وتدفق الجهاز. الإدخال (الماوس ولوحة المفاتيح).

يمكن أن تتأثر النسبة المتبادلة لهذه التدفقات ومنطق حسابها (النسبة) (نوع من جودة الخدمة المحلية). للقيام بذلك ، تحتاج إلى إدخال مفتاح التسجيل من جانب الخادم

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ TermDD

وأنشئ هناك لبدء (إذا لم تكن موجودة) أربعة مفاتيح:

- FlowControlDisable

- FlowControlDisplayBandwidth

- FlowControlChannelBandwidth

- FlowControlChargePostCompression

النوع للجميع هو DWORD 32. وستكون وظائف المفاتيح على النحو التالي.

سيحدد مفتاح FlowControlDisable ما إذا كان سيتم استخدام تحديد الأولويات على الإطلاق. إذا تم التعيين على واحد ، فسيتم تعطيل تحديد الأولويات ؛ وإذا كان صفرًا ، فسيتم تمكينه. قم بتشغيله.

سيحدد مفتاحا FlowControlDisplayBandwidth و FlowControlChannelBandwidth العلاقة بين دفقين للبيانات:

- تدفق تفاعل المستخدم (الصورة + أجهزة الإدخال)

- بيانات أخرى (حظر الأجهزة والحافظة وكل شيء آخر)

قيم هذه المفاتيح نفسها ليست حرجة ؛ ما يهم هو كيف يقارنون. أي ، إذا جعلت FlowControlDisplayBandwidth يساوي واحدًا و FlowControlChannelBandwidth يساوي أربعة ، فستكون النسبة 1: 4 ، وسيتم تخصيص 20٪ من النطاق الترددي لتدفق التفاعل مع المستخدم ، و 80٪ للباقي. إذا قمت بعمل 15 و 60 ، فستكون النتيجة متطابقة ، لأن النسبة هي نفسها.

سيحدد مفتاح FlowControlChargePostCompression متى يتم أخذ هذه النسبة في الاعتبار - قبل الضغط أو بعده. الصفر قبل الضغط ، واحد بعده.

أوصي باستخدام النموذج "خادمنا البعيد بعيد ويتصل به الجميع عبر RDP في كل من المكتب و 1 C" لضبط النسبة على 1: 1 وقراءتها بعد الضغط. من خلال التجربة ، يمكن أن يساعد هذا حقًا في حالة "طباعة مستند كبير من خادم طرفي إلى طابعة محلية". لكن هذه ليست عقيدة - جربها ، الأداة الرئيسية - معرفة كيفية اعتبارها وعملها - لديك بالفعل.

تفعيل طلب اتصال RPC آمن لـ RDP

يعمل هذا الإعداد بشكل مشابه لإعدادات Secure RPC ، الموجودة في قسم الأمان في نهج المجموعة وتؤثر على النظام بأكمله ، إلا أنه من الأسهل تكوينه. بتمكين هذا الخيار ، ستجعل تشفير جميع طلبات العميل RPC إلزاميًا (اعتمادًا على إعدادات النظام ، سيكون "الشريط السفلي" للتشفير مختلفًا - RC4 / DES أو ، إذا تم تمكين FIPS-140 - 3DES / AES ) واستخدم NTLMv2 على الأقل لاستدعاء إجراء المصادقة عن بُعد. قم دائمًا بتمكين هذا الإعداد. هناك أسطورة حول حقيقة أنه لا يعمل في بيئة خارج المجال. ليس هذا هو الحال ، وتعزيز حماية RPC لا يضر أحدا.

هذا هو إعداد الخادم. افتح تكوين الكمبيوتر -> السياسات -> القوالب الإدارية -> مكونات Windows -> خدمات سطح المكتب البعيد -> مضيف جلسة سطح المكتب البعيد -> الأمان في GPO المطلوب ، حدد خيار طلب اتصال RPC الآمن هناك وقم بتمكينه.